Dieses MS-Whitepaper beschreibt, wie das geht.https://technet.microsoft. com/en-us/library/cc966395.aspx

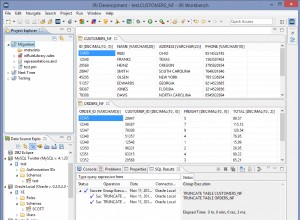

Sie nehmen die Berechtigungen aus der Tabelle und erstellen dann eine Reihe von Sicherheitstabellen und Rollen, mit denen Sie jede Ebene für den Benutzer validieren können. Nachdem Sie Ihre Sicherheitsüberprüfung für den Benutzer eingerichtet haben, verwenden Sie eine Ansicht, um zu filtern, was der Benutzer über die Sicherheitsstufen und die Anmeldung des Benutzers abfragen kann. Dann haben Sie Einfügen, Aktualisieren, Löschen anstelle von Triggern in der Ansicht, um die Aktion auf die Tabelle umzuleiten.