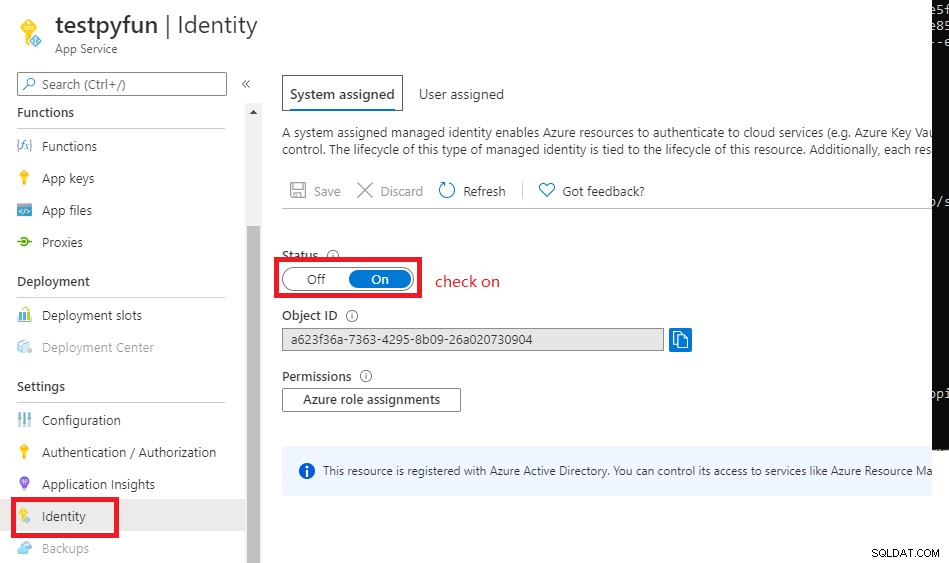

Wenn Sie die Postgres-Datenbank mit der Azure AD-Authentifizierung in der Azure-Funktion verbinden möchten, können wir Azure Managed Identity für die Azure AD-Authentifizierung verwenden, dann das Azure AD-Zugriffstoken abrufen und die Datenbank verbinden.

Die detaillierten Schritte sind wie folgt

az login

az ad sp show --id <the object id of the msi> --query appId --output tsv

-

Konfigurieren Sie den Azure AD-Administrator in der Postgres-Datenbank

-

Verwenden Sie den Azure AD-Administrator, um die Datenbank zu verbinden. (Ich verwende PgAdmin zum Verbinden)

SET aad_validate_oids_in_tenant = off;

CREATE ROLE <userName> WITH LOGIN PASSWORD '<the appid of the MSI>' IN ROLE azure_ad_user;

-

Konfigurieren Sie die Postgres-Server-Firewall. Bitte fügen Sie die ausgehenden IP-Adressen der Azure-Funktions-App in der Firewall hinzu. Informationen zum Abrufen der ausgehenden IP-Adressen der Azure-Funktions-App und zum Konfigurieren der Postgres-Server-Firewall finden Sie unter hier und hier

-

Wenn Sie SSL aktivieren, laden Sie bitte SSL-Zertifikat über den Link

-

Funktion. (Ich verwende .net Core, um das Beispiel zu schreiben)

a. SDK

<PackageReference Include="Microsoft.Azure.Services.AppAuthentication" Version="1.5.0" />

<PackageReference Include="Microsoft.NET.Sdk.Functions" Version="3.0.8" />

<PackageReference Include="Npgsql" Version="4.1.3.1" />

b. fügen Sie obiges SSL-Zertifikat im Projekt hinzu. Zum Beispiel erstelle ich einen Ordner cert in meinem Projekt und speichere das Zertifikat im Ordner

c. Code

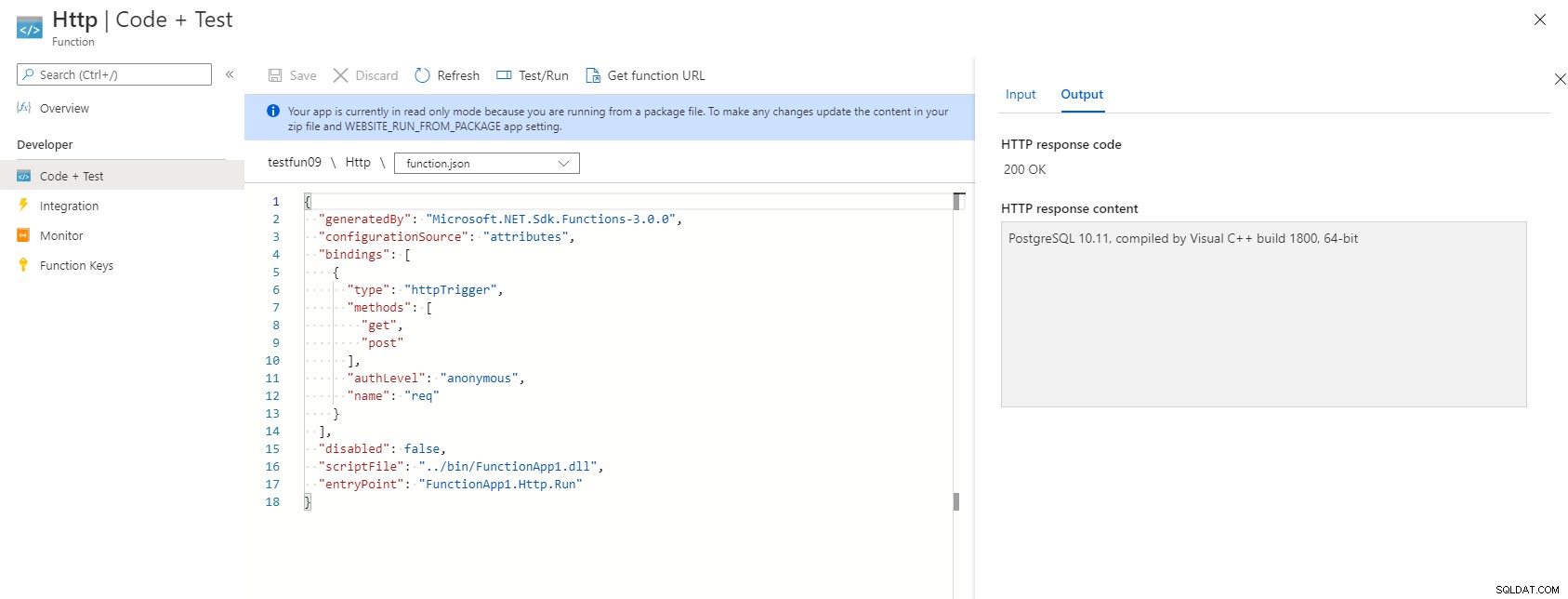

[FunctionName("Http")]

public static async Task<IActionResult> Run(

[HttpTrigger(AuthorizationLevel.Anonymous, "get", "post", Route = null)] HttpRequest req,

ILogger log, ExecutionContext context)

{

var azureServiceTokenProvider = new AzureServiceTokenProvider();

string accessToken = await azureServiceTokenProvider.GetAccessTokenAsync("https://ossrdbms-aad.database.windows.net");

string Host = "test05.postgres.database.azure.com";

string User = "example@sqldat.com";

string Database = "postgres";

string connString =

String.Format(

"Server={0}; User Id={1}; Database={2}; Port={3}; Password={4};SSLMode=Require",

Host,

User,

Database,

5432,

accessToken);

string result = string.Empty;

using (var conn = new NpgsqlConnection(connString))

{

ProvideClientCertificatesCallback provideClientCertificates = clientCerts =>

{

string clientCertPath = context.FunctionAppDirectory + "\\cert\\BaltimoreCyberTrustRoot.crt.pem";

var cert = new X509Certificate2(clientCertPath);

clientCerts.Add(cert);

};

conn.ProvideClientCertificatesCallback += provideClientCertificates;

Console.Out.WriteLine("Opening connection using access token...");

conn.Open();

using (var command = new NpgsqlCommand("SELECT version()", conn))

{

var reader = command.ExecuteReader();

while (reader.Read())

{

Console.WriteLine("\nConnected!\n\nPostgres version: {0}", reader.GetString(0));

result = reader.GetString(0);

}

}

}

return new OkObjectResult(result);

}

Weitere Einzelheiten finden Sie hier