MySQL ist dafür bekannt, dass es einfach zu bedienen und sehr sicher ist. Aus diesem Grund ist es die erste Wahl für viele Organisationen, einschließlich der größten Marken wie Facebook, Google, Uber und YouTube. Da es Open Source ist, kann es auch für kommerzielle Zwecke kostenlos verwendet und modifiziert werden. Aber obwohl es sehr sicher sein kann, werden die Sicherheitsfunktionen nicht immer richtig genutzt.

Cyberkriminelle sind gut darin, Wege zu finden, um die Massen auszubeuten. Ransomware-Angriffe haben alles durchdrungen, von Städten, Schulen und Krankenhäusern bis hin zu großen und kleinen Unternehmen. Opfer werden dazu verleitet, bösartige Programme in ihre Systeme zu lassen, wo diese Programme Dateien sperren, bis sie Lösegeld erhalten. Organisationen aller Art, die MySQL und andere Datenbankverwaltungssysteme verwenden, sind Angriffen ausgesetzt.

Neben Unternehmen auch auf zivile Einrichtungen abzuzielen, ist ein kluger Schachzug für Cyberkriminelle, da unsere Gesellschaft ohne sie zusammenbrechen wird. In diesem Wissen nutzen Hacker Schwachstellen in MySQL aus, um Geld mit Zielen zu verdienen, die keinen Spielraum haben, das Lösegeld abzulehnen.

Ransomware ist eine lukrative Branche für Cyberkriminelle, zumal wir weiterhin in allen Bereichen auf Technologien zur Speicherung aller Arten von Daten angewiesen sind. Im vergangenen Jahr nutzten einige der schädlichsten Ransomware-Angriffe erfolgreich Ziele für Billionen von Dollar aus. Es ist wichtiger denn je, Ihre Datenbank vor unerwünschten Zugriffen zu schützen.

Ransomware-Angriffe

Im Jahr 2020 hatte der durchschnittliche Lösegeldbetrag, der bei Ransomware-Angriffen verlangt wurde, bis zum dritten Quartal 170.000 US-Dollar pro Vorfall erreicht. Obwohl Kriminelle normalerweise zu ihrem Wort stehen und Daten wiederherstellen, nachdem das Lösegeld gezahlt wurde, ist es immer noch unmöglich zu wissen, ob Ihre Daten nach einem Angriff vollständig sicher sind.

Solche Angriffe werden immer häufiger erwartet, seit Covid unsere digitale Landschaft verändert hat. Remote-Mitarbeiter und Unternehmen waren gezwungen, sich auf Cloud-basierte Projekttools und andere Arten von Online-Datenbanken zu verlassen, um mit anderen Teammitgliedern, Kunden und Auftragnehmern zusammenzuarbeiten. Und obwohl diese Art von Tools es Managern ermöglichen, Teamberechtigungen für die Kontrolle festzulegen, reichen solche Maßnahmen nicht aus.

Erschwerend kommt hinzu, dass immer mehr Menschen aller digitalen Kompetenzstufen Online-Collaboration-Tools verwenden, und die meisten von ihnen sind immer noch nicht sicherheitsbewusst. Bei so vielen Informationen, die über verschiedene Kanäle kommen, kann es selbst für die erfahrensten Benutzer schwierig sein, festzustellen, ob die Daten aus einer legitimen Quelle stammen.

Aus diesem Grund haben Cyberkriminelle die Angst und Fehlinformationen im Zusammenhang mit der Pandemie ausgenutzt. Schädliche Links, die in Dinge wie gefälschte CDC-E-Mails eingebettet sind, sind im Umlauf. Sie nutzen pandemiebezogene Bedenken aus, indem sie sich mit sehr überzeugenden Layouts und Logos falsch darstellen, um die Empfänger dazu zu bringen, die Betrüger direkt in ihre Computer zu lassen.

Im Jahr 2021 werden Hackergruppen in ihren Taktiken noch ausgefeilter und schwer fassbarer. Kryptowährung ist ein beliebtes Format für Lösegeld. Krypto-Tracing-Funktionen sind ziemlich neu, und es ist viel schwieriger, Cyberkriminelle zu fangen. Private Daten werden zu einem immer wertvolleren Gut.

PLEASE_READ_ME

Einer der schwer fassbaren und gefährlichsten Angriffe des vergangenen Jahres, der jetzt als PLEASE_READ_ME bekannt ist, hat die Art und Weise verändert, wie wir über den Umfang und die Fähigkeiten der Ransomware-Technologie denken. Die meisten Ransomware-Angriffe zielen auf bestimmte Einheiten ab, die viel zu verlieren haben. Diese Art von gezieltem Angriff ist in der Regel gut geplant und wird reibungslos ausgeführt, wodurch die Opfer gezwungen werden, einen Höchstbetrag zu zahlen, um zu verhindern, dass private Daten versteigert werden.

Der PLEASE_READ_ME-Angriff war dagegen ein eher opportunistischer Exploit. Es konzentrierte sich auf MySQL-Server mit schwachen Anmeldeinformationen. Obwohl sie weniger Geld pro Opfer verdienten, wurden eine Vielzahl von Maschinen und MySQL-Datenbanken mit automatisierten Skripten gehackt. Die Angriffe verwendeten nicht einmal Malware (nur ein Skript).

Bis Ende 2020 wurden bei diesen Angriffen insgesamt 250.000 Datenbanken gestohlen und im Darknet verkauft. Die Opfer wurden aufgefordert, 0,08 BTC (die Bitcoin-Währung) zu zahlen, um ihre Datenbanken wiederherzustellen, was sich zum aktuellen Wechselkurs von Bitcoin auf fast 4.350 $ beläuft.

Dieser beispiellose Angriff hat Benutzer von MySQL nervös gemacht. Wir haben gelernt, dass niemand sicher ist, und wir müssen sicherstellen, dass die Anmeldeinformationen sicher sind.

Schutz von MySQL-Datenbanken

Angesichts des überwältigenden Erfolgs von PLEASE_READ_ME und anderen Ransomware-Angriffen, die auf schwachen Anmeldeinformationen basieren, sind SQL-Angriffe eine der häufigsten Formen von Cyberangriffen. Es ist an der Zeit sicherzustellen, dass Ihre Datenbanken vor Erpressung geschützt sind.

Hier sind einige Schritte, die Sie unternehmen können, um die Sicherheit Ihrer Anmeldeinformationen und Datenbanken zu erhöhen:

Stellen Sie einen Passwort-Manager bereit

Viele Sicherheitsverwaltungstools können bei der automatisierten Überwachung der Datenbank und der Sicherheitsprotokolle helfen. Natürlich muss jeder Benutzer ein eindeutiges Passwort erstellen, aber das reicht nicht aus. Verwenden Sie das Passwortverwaltungssystem, das die regelmäßige Änderung jedes Passworts erfordert.

Implementieren Sie beispielsweise die Passwortanforderungen, wie z. B. die Anzahl der Ziffern, das Vorhandensein von Sonderzeichen usw. Fordern Sie dann die Aktualisierung dieses Passworts alle 60 Tage auf ein neues Passwort an, das in der Vergangenheit nicht verwendet wurde. Dies kann dazu beitragen, dass Ihre Datenbankbenutzer zur Rechenschaft gezogen werden, und die Aufgaben selbst für erfahrene Cyberkriminelle erschweren.

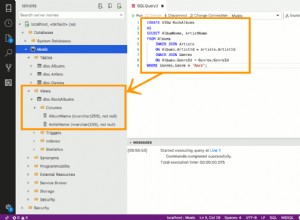

Verwenden Sie das Prinzip der geringsten Berechtigung

Das Prinzip der geringsten Rechte bedeutet, dass Sie Benutzern nur Zugriff auf Dateien gewähren sollten, die sie benötigen, um die von ihnen verlangten Aufgaben zu erledigen. Mit anderen Worten, nicht jeder Mitarbeiter benötigt vollen Zugriff auf jede von Ihnen verwaltete Datenbank. Verwenden Sie die SQL-Serververwaltung, um zu steuern, wer auf was Zugriff hat.

Viele Tools verwalten die Datenbankverwaltung. Sie müssen sich nicht die mühsame Mühe machen, Benutzernamen, Passwörter, Berechtigungen und Zuweisungen selbst im Auge zu behalten. Indem Sie bestimmte Teile der Datenbank sperren, verringern Sie nicht nur den Schaden eines Angriffs, sondern erleichtern auch die Nachverfolgung und Lokalisierung der Schwachstelle, wenn die Verletzung stattgefunden hat.

Integrieren Sie Zero-Trust-Sicherheitsmodelle

Ein Zero-Trust-Modell geht davon aus, dass keiner Identität vertraut werden kann. Daher müssen sich alle Benutzer authentifizieren, bevor sie Zugriff auf Daten und andere Ressourcen erhalten. Abgesehen davon, dass man menschlichen Benutzern nicht vertraut, ist es entscheidend, dass Maschinen denselben Zero-Trust-Standards unterliegen.

Automatisierungstechnologie ist eine fantastische Investition für Unternehmen aller Art, um die Effizienz zu steigern, aber das Vertrauen in Maschinenidentitäten kann ernsthafte Probleme aufwerfen. Die Verwendung eines Echtzeit-Überwachungsprogramms und die Verfolgung der Benutzeridentitäten und der damit verbundenen Zugriffsrechte und Berechtigungen sind für die Aufrechterhaltung einer effektiven Zero-Trust-Richtlinie unerlässlich.

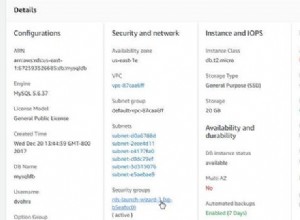

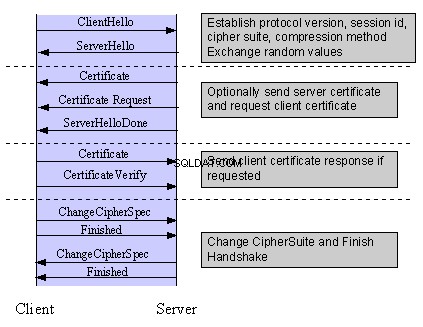

SSL- und TLS-Verschlüsselung

Secure Sockets Layer (SSL)-Zertifikate sind ein guter Ausgangspunkt, wenn es um die Verschlüsselung von Unternehmensdaten geht. Es ist ratsam, Ihre SSL-Einstellung für jeden Benutzer festzulegen.

Ihre Datenbank sollte verschlüsselt sein, aber es ist auch wichtig, das Netzwerk zu verschlüsseln und sicherzustellen, dass alle Dritten mit Zugriff ebenfalls Verschlüsselungsprotokolle verwenden. Denken Sie daran, dass Sie nur so sicher sind wie Ihr schwächstes Glied.

Vergewissern Sie sich, dass Sie SSL oder seinen Nachfolger Transport Layer Security (TLS) aktiviert haben. Fragen Sie auch Ihre Drittanbieter nach den verwendeten Verschlüsselungsprotokollen.

Anonyme Benutzer entfernen

Wenn Sie die oben genannten Schritte zur Erhöhung der Authentifizierungssicherheit durchführen, sollten Sie auch alle anonymen Benutzer oder Benutzer ohne Kennwort löschen. Dadurch wird sichergestellt, dass Hackern keine Türen weit offen stehen. Es ist für einen Cyberkriminellen sehr einfach, sich bei Ihren MySQL-Servern anzumelden, wenn Sie kein Passwort benötigen.

Cyberkriminelle, die SQL-Angriffe ausführen, kennen alle Schwachstellen in Hard- und Software und insbesondere Sicherheitsprobleme in der Cloud. Damit verdienen sie ihren Lebensunterhalt. Ein anonymes Konto kann problemlos direkten Zugriff auf vertrauliche Dateien und andere Daten ermöglichen.

Audit-Protokollierung aktivieren

Stellen Sie zu guter Letzt sicher, dass Sie die überwachte Protokollierung aktiviert haben. Die Audit-Protokollierung verfolgt Zeit, Datum und Ort der Anmeldungen sowie bestimmte Benutzeraktivitäten. Sie können Ihre SQL-Daten klassifizieren, damit Sie wissen, was vertrauliche Informationen sind.

Diese Art der Datenverwaltung wird kritisch, wenn Sie eine Datenpanne oder eine Art Cyberangriff erleben. Dann können Sie sehen, wann und wie der Angreifer auf Ihren Server zugegriffen hat und welche Daten betroffen waren. Es ist auch eine gute Idee, dieses Protokoll kontinuierlich überwachen zu lassen.

Obwohl die Automatisierung der Schlüssel zu dieser Prozesseffizienz ist, ist es auch ratsam, die Protokolle und die Software von einer Person prüfen zu lassen, um sicherzustellen, dass nichts durch die Maschen geht.

Schützen Sie sich noch heute

Die Digitalisierung der Wirtschaft hat einen Nährboden für Cyberkriminelle geschaffen, um neue und schädlichere Wege zu finden, Menschen und Unternehmen auszubeuten. Im Jahr 2020 stiegen die Kosten für Cyber-Lösegelder um 336 %, und diese Zahl steigt jeden Tag. Kontinuierliche technologische Innovationen werden unweigerlich auch zu Innovationen bei der Ausbeutung und dem Datendiebstahl führen.

Es wird immer Kriminelle geben, auf die Sie achten müssen, unabhängig von der Größe Ihres Unternehmens oder wie viele Daten oder Geld Sie haben. Automatisierte Ransomware-Angriffe und andere Cyberangriffe funktionieren am besten, wenn ein breites Netz ausgeworfen wird. Das bedeutet, dass es für Betrüger nicht immer darum geht, den größten Überfall zu erzielen. Wie wir aus den Ransomware-Trends der letzten Jahre gelernt haben, summieren sich im Laufe der Zeit eine Reihe hinterhältiger Angriffe, die kleine Unternehmen oder zivilgesellschaftliche Organisationen stillschweigend lahmlegen. Selbst wenn die Pandemie zu einer schlechten Erinnerung wird, werden Betrüger andere Wege finden, um die Schwachen dazu zu bringen, bösartige Dateien herunterzuladen.

Im Alltag treffen wir bestimmte Vorkehrungen, um uns vor Kriminalität zu schützen. Unsere Aktivität im Internet sollte nicht anders sein. Die Trends deuten darauf hin, dass wir in Zukunft mit einem weiteren Anstieg versuchter und erfolgreicher Ransomware-Angriffe rechnen können. Wenn Sie bei der Überwachung Ihrer Sicherheitsprotokolle wachsam bleiben und diese Tipps in die Praxis umsetzen, verringern Sie Ihre Chancen, Opfer schädlicher Angriffe zu werden, erheblich.

Neben der Implementierung dieser Richtlinien stehen viele Tools zur Verfügung, die Sie bei der Verwaltung von MySQL-Datenbanken unterstützen. Nutzen Sie die Automatisierung zu Ihrem Vorteil, um sicher zu bleiben und ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit zu wahren.