Sie sollten IMMER Verwenden Sie parametrisiert Abfragen - dies verhindert SQL-Injection-Angriffe, verbessert die Leistung und vermeidet unnötige Konvertierungen von Daten in Zeichenfolgen, nur um sie in die Datenbank einzufügen.

Versuchen Sie so etwas:

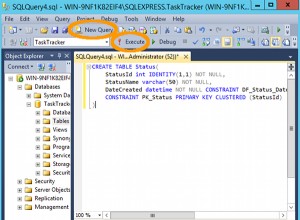

// define your INSERT query as string *WITH PARAMETERS*

string insertStmt = "INSERT into survey_Request1(sur_no, sur_custname, sur_address, sur_emp, sur_date, sur_time, Sur_status) VALUES(@Surname, @SurCustName, @SurAddress, @SurEmp, @SurDate, @SurTime, @SurStatus)";

// put your connection and command into "using" blocks

using(SqlConnection conn = new SqlConnection("-your-connection-string-here-"))

using(SqlCommand cmd = new SqlCommand(insertStmt, conn))

{

// define parameters and supply values

cmd.Parameters.AddWithValue("@Surname", textBox9.Text.Trim());

cmd.Parameters.AddWithValue("@SurCustName", textBox8.Text.Trim());

cmd.Parameters.AddWithValue("@SurAddress", textBox5.Text.Trim());

cmd.Parameters.AddWithValue("@SurEmp", textBox1.Text.Trim());

cmd.Parameters.AddWithValue("@SurDate", dateTimePicker2.Value.Date);

cmd.Parameters.AddWithValue("@SurTime", dateTimePicker2.Value.Time);

cmd.Parameters.AddWithValue("@SurStatus", "Active");

// open connection, execute query, close connection again

conn.Open();

int rowsAffected = cmd.ExecuteNonQuery();

conn.Close();

}

Es wäre auch ratsam, Ihre Textfelder zu benennen mit aussagekräftigeren Namen. textbox9 sagt mir nicht wirklich, welches Textfeld das ist - textboxSurname wäre VIEL besser!