Der United States SOx (Sarbanes-Oxley) Act, 2002, befasst sich mit einem breiten Spektrum grundlegender Informationssicherheitsprinzipien für kommerzielle Unternehmen und stellt sicher, dass ihre Funktionen verankert sind und konsequent angewendet werden, basierend auf den Konzepten von CIA (Confidentiality , Integrität und Verfügbarkeit).

Das Erreichen dieser Ziele erfordert das Engagement vieler Einzelpersonen, die alle bewusst sein müssen; ihre Verantwortung, den sicheren Zustand der Vermögenswerte des Unternehmens aufrechtzuerhalten, Richtlinien, Verfahren, Standards, Richtlinien und die mit ihren Aufgaben verbundenen Verlustmöglichkeiten zu verstehen.

Die CIA zielt darauf ab, sicherzustellen, dass die Ausrichtung der Geschäftsstrategie, der Ziele, der Mission und der Ziele durch Sicherheitskontrollen unterstützt wird, die unter Berücksichtigung der Sorgfaltspflicht der Geschäftsleitung und der Toleranz für Risiken und Kosten genehmigt wurden.

PostgreSQL-Datenbank-Cluster

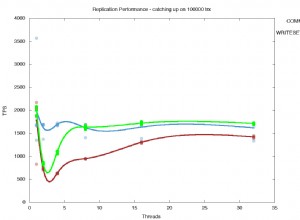

Der PostgreSQL-Server verfügt über eine breite Sammlung kostenlos angebotener Funktionen, die ihn zu einem der beliebtesten DBMS (Datenbankverwaltungssysteme) machen und seine Anwendung in einer Vielzahl von Projekten in verschiedenen sozialen und wirtschaftlichen Bereichen ermöglichen .

Der Hauptvorteil für seine Einführung ist die Open-Source-Lizenz, die Bedenken hinsichtlich Urheberrechtsverletzungen innerhalb einer Organisation beseitigt, die möglicherweise von einem IT-Administrator verursacht werden, der versehentlich die Anzahl der zulässigen Lizenzen überschreitet.

Die Implementierung der Informationssicherheit für PostgreSQL (aus einem organisatorischen Kontext) wird ohne sorgfältig erstellte und einheitlich angewandte Sicherheitsrichtlinien und -verfahren, die alle Aspekte der Geschäftskontinuitätsplanung abdecken, nicht erfolgreich sein.

BCP (Geschäftskontinuitätsplanung)

Die Führung muss vor Beginn des BCP-Programms zustimmen, um sicherzustellen, dass sie die erwarteten Ergebnisse sowie ihre persönliche Haftung (finanziell und sogar strafrechtlich) versteht, wenn festgestellt wird, dass sie nicht die gebotene Sorgfalt walten ließ, um angemessen zu schützen die Organisation und ihre Ressourcen.

Die Erwartungen der Geschäftsleitung werden durch Richtlinien kommuniziert, die von Sicherheitsbeauftragten entwickelt und gepflegt werden, die für die Einrichtung von Verfahren und die Einhaltung von Standards, Baselines und Richtlinien sowie für die Entdeckung von SPoFs (Single Points of Failure) verantwortlich sind, die dies können die Sicherheit und Zuverlässigkeit eines gesamten Systems beeinträchtigen.

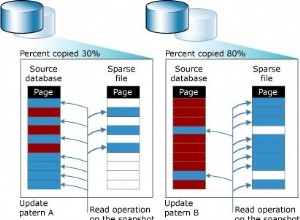

Die Klassifizierung dieser potenziellen Störfälle erfolgt mit BIA (Business Impact Analysis), einem sequentiellen Ansatz von; Identifizieren der Assets und Geschäftsprozesse, Bestimmen der Kritikalität jedes einzelnen, Schätzen der MTD (maximal tolerierbare Ausfallzeit) basierend auf ihrer Zeitsensitivität für die Wiederherstellung und schließlich Berechnen der Wiederherstellungsziele; RTO (Recovery Time Objective) und RPO (Recovery Point Objective) unter Berücksichtigung der Kosten für das Erreichen des Ziels im Vergleich zum Nutzen.

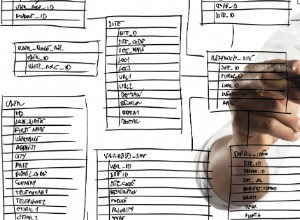

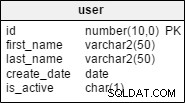

Datenzugriffsrollen und Verantwortlichkeiten

Handelsunternehmen beauftragen üblicherweise externe Firmen, die sich auf Zuverlässigkeitsüberprüfungen spezialisiert haben, um mehr Informationen über potenzielle neue Mitarbeiter zu sammeln, den Personalchef mit soliden Arbeitsunterlagen zu unterstützen, Bildungsabschlüsse und Zertifizierungen, Vorstrafen und Referenzen zu validieren Schecks.

Betriebssysteme sind veraltet und schlechte oder aufgeschriebene Passwörter sind nur einige der vielen Möglichkeiten, wie Unbefugte Schwachstellen finden und die Informationssysteme einer Organisation über das Netzwerk oder Social Engineering angreifen können.

Von der Organisation beauftragte Drittanbieterdienste können ebenfalls eine Bedrohung darstellen, insbesondere wenn die Mitarbeiter nicht in der Anwendung angemessener Sicherheitsverfahren geschult sind. Ihre Interaktionen müssen auf starken Sicherheitsgrundlagen beruhen, um die Offenlegung von Informationen zu verhindern.

Geringste Rechte beziehen sich darauf, Benutzern nur den Zugriff zu gewähren, den sie für ihre Arbeit benötigen, nicht mehr. Während einige Mitarbeiter (basierend auf ihren Jobfunktionen) einen höheren „Need-to-know“-Zugang haben. Folglich müssen ihre Arbeitsstationen kontinuierlich überwacht und mit Sicherheitsstandards auf dem neuesten Stand gehalten werden.

Einige hilfreiche Ressourcen

COSO (Ausschuss der Sponsororganisationen der Treadway-Kommission)

1985 gegründet, um die US (United States) National Commission on Fraudulent Financial Reporting zu sponsern, die ursächliche Faktoren untersuchte, die zu betrügerischer Finanzberichterstattung führen, und Empfehlungen herausgab für; öffentliche Unternehmen, ihre Wirtschaftsprüfer, die SEC (Securities Exchange Commission), andere Aufsichtsbehörden und Strafverfolgungsbehörden.

ITIL (Information Technology Infrastructure Library)

ITIL wurde vom Stationary Office der britischen Regierung entwickelt und ist ein Framework, das aus einer Reihe von Büchern besteht, die Best Practices für spezifische IT-Anforderungen einer Organisation demonstrieren, wie z. P>

COBIT (Kontrollziele für Informations- und verwandte Technologien)

COBIT wird vom ITGI (IT Governance Institute) herausgegeben und ist ein Framework, das eine Gesamtstruktur für IT-Kontrollen bereitstellt, einschließlich der Prüfung von Effizienz, Effektivität, CIA, Zuverlässigkeit und Compliance, in Übereinstimmung mit den Geschäftsanforderungen. ISACA (Information Systems Audit and Control Association) bietet ausführliche Anleitungen zu COBIT sowie weltweit anerkannte Zertifizierungen wie CISA (Certified Information Systems Auditor).

ISO/IEC 27002:2013 (Internationale Organisation für Normung/Internationale Elektrotechnische Kommission)

Früher bekannt als ISO/IEC 17799:2005, enthält ISO/IEC 27002:2013 detaillierte Anweisungen für Organisationen, die Informationssicherheitskontrollen abdecken, wie z. Richtlinien, Compliance, Zugriffskontrollen, Betriebs- und HR-Sicherheit (Human Resources), Kryptografie, Management von Vorfällen, Risiken, BC (Business Continuity), Assets und vieles mehr. Es gibt auch eine Vorschau des Dokuments.

VERIS (Vocabulary of Event Recording and Incident Sharing)

VERIS ist auf GitHub verfügbar und ist ein Projekt in ständiger Entwicklung, das Organisationen dabei helfen soll, nützliche Informationen zu Vorfällen zu sammeln und diese anonym und verantwortungsbewusst weiterzugeben, wodurch die VCDB (VERIS Community Database) erweitert wird. Die Zusammenarbeit der Benutzer, die zu einer hervorragenden Referenz für das Risikomanagement führt, wird dann in einen Jahresbericht, den VDBIR (Verizon Data Breach Investigation Report), übersetzt.

OECD-Richtlinien (Organisation für wirtschaftliche Zusammenarbeit und Entwicklung)

Die OECD fördert in Zusammenarbeit mit Partnern auf der ganzen Welt RBCs (Responsible Business Conduct) für multinationale Unternehmen, die die Privatsphäre von Einzelpersonen in Bezug auf ihre PII (Personally Identifiable Information) gewährleisten und Grundsätze dafür festlegen, wie ihre Daten von Unternehmen aufbewahrt und gepflegt werden müssen.

NIST SP 800 Series (Sonderveröffentlichung des National Institute of Standards and Technology)

Das US-amerikanische NIST stellt auf seinem CSRC (Computer Security Resource Center) eine Sammlung von Veröffentlichungen zur Cybersicherheit bereit, die alle möglichen Themen abdecken, einschließlich Datenbanken. Das wichtigste aus Datenbanksicht ist SP 800-53 Revision 4.

Fazit

Das Erreichen von SOx-Zielen ist für viele Organisationen ein tägliches Anliegen, auch für nicht eingeschränkte zu buchhalterischen Tätigkeiten. Frameworks mit Anweisungen zur Risikobewertung und internen Kontrollen müssen für die Sicherheitsexperten des Unternehmens vorhanden sein, ebenso wie Software zur Verhinderung der Zerstörung, Änderung und Offenlegung sensibler Daten.