Das Lesen biometrischer Materialien von Benutzern und deren Speicherung in einer SQLite-Datenbank scheint eine verdächtige Verwendung von Biometrie auf Android zu sein. Normalerweise fließen einige Sicherheitsmaßnahmen in das Sammeln des biometrischen Materials eines Benutzers auf Android ein. Auf genehmigten Android-Geräten kann keine Drittanbieter-App das biometrische Material eines Benutzers lesen. Die Funktionsweise besteht darin, dass die Drittanbieter-App vom Framework bestätigt wird, dass der auf dem Gerät registrierte Benutzer tatsächlich derselbe Benutzer ist, der sich gerade authentifiziert hat.

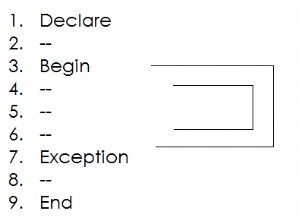

Normalerweise geht das so:

-

Benutzer haben ihre biometrischen Materialien normalerweise über die Geräteeinstellungen beim Gerät registriert – dies wird sicher von der Geräteimplementierung/dem OEM gehandhabt.

-

Einige Zeit später möchte eine Drittanbieter-App, dass sich ein Benutzer mithilfe von Biometrie authentifiziert.

-

Die App leitet den Wunsch des Benutzers an das Framework weiter.

-

Das Framework übernimmt die Authentifizierung. Im Fall der Fingerabdruckbiometrie tippt der Benutzer seinen Fingerabdruck auf den Sensor und der Sensor prüft, ob der neue Fingerabdruck mit einer vorregistrierten Vorlage übereinstimmt.

-

Das Framework teilt der Drittanbieter-App mit, dass der Fingerabdruck mit der beim Gerät registrierten Vorlage übereinstimmt – oder nein, dieser Fingerabdruck wird nicht erkannt. Aber zu keinem Zeitpunkt wird das biometrische Material eines Benutzers selbst mit einer Drittanbieter-App geteilt oder darf das Gerät verlassen.

Also ... ja, Ihr Anwendungsfall klingt verdächtig.

Weitere Informationen zur empfohlenen Implementierung finden Sie hier.