Kurze Antwort:Dies ist die empfohlene Vorgehensweise. Mach es.

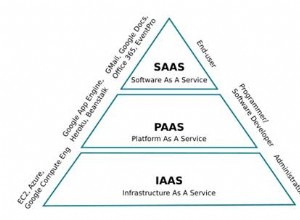

Länger:Es kommt darauf an. Hängt von der Sicherheitsstufe ab, die Ihre App erfordert, und dem Arbeitsaufwand, der Komplexität, der Verfügbarkeit und der Wartung, die Sie bereit sind aufzuwenden. Obwohl theoretisch empfohlen wird, den Datenverkehr zwischen den Computern zu verschlüsseln, insbesondere in einer Umgebung mit mehreren Mandanten wie z öffentliche Clouds – AWS hat viel Mühe darauf verwendet, ihre grundlegenden Sicherheitsgruppen solide anzubieten. siehe Kapitel „Netzwerksicherheit“

Das würde sowohl das Abhören als auch das Spoofing von Paketen sehr unwahrscheinlich machen. Wenn Sie realistisch sind, ist die Wahrscheinlichkeit (um Größenordnungen) größer, dass Hacker Ihre Webanwendungsfehler und -schwachstellen als primären Angriffsvektor verwenden könnten.

Ebenfalls wahrscheinlich ist die Möglichkeit einer Fehlkonfiguration der Sicherheitsgruppen. Dedizierte Dienste wie Dome9 und Newvem kann dabei helfen, Einblicke zu gewinnen und Ihre Sicherheitskonfigurationen zu verwalten. (Offenlegung – ich bin Mitbegründer von Dome9)

Zuletzt VPC. Obwohl es sich architektonisch nicht wesentlich von EC2 unterscheidet, wird es empfohlen, da es mehr Konfigurationsleistung und eine zweite Methode zur Durchsetzung Ihrer Richtlinie (Netzwerk-ACLs) bietet. Dies kann zu einer gewissen Komplexität und mehr Wartung führen, kann aber die Auswirkungen von Fehlkonfigurationen reduzieren.