Meltdown- und Spectre-Schwachstellen

Was sind diese neuen kritischen Schwachstellen? „Meltdown“ und „Spectre“ sind Schwachstellen in der Art und Weise, wie viele moderne Mikroprozessordesigns die spekulative Ausführung von Anweisungen implementieren. Diese Schwachstellen, die im vergangenen Juni von unabhängiger Seite entdeckt wurden, können von bösartigen Programmen ausgenutzt werden, um vertrauliche Informationen von PCs, Mobilgeräten und sogar Cloud-Infrastrukturen zu stehlen, in denen Millionen von Unternehmen ihre Kundendatenprofile speichern. Ausführlichere Informationen finden Sie unter CVE-2017-5715 und CVE-2017-5754

-

Zusammenbruch

Meltdown bricht die grundlegendste Isolation zwischen Benutzeranwendungen und dem Betriebssystem. Lesen Sie mehr.

-

Gespenst

Spectre durchbricht die Isolation zwischen verschiedenen Anwendungen. Lesen Sie mehr.

In der vergangenen Woche hat das ScaleGrid-Team Leistungstests durchgeführt, um die Auswirkungen des Meltdown-CPU-Kernel-Patches auf unsere MongoDB-Server zu bestimmen. In diesem Beitrag behandeln wir die Ergebnisse der Meltdown-Tests, die wir für jede der drei von uns unterstützten Cloud-Plattformen durchgeführt haben – Amazon AWS, Microsoft Azure und DigitalOcean (DO).

Prüfstand

Wir haben Yahoo! Cloud Serving Benchmark (YCSB) zum Ausführen dieser Tests und gegen unseren Instanztyp „Groß“ – normalerweise mit etwa 8 GB RAM. Hier sind die beiden, die wir hauptsächlich ausgeführt haben:

- Arbeitslast einfügen

- Arbeitslast A/Ausgeglichene Arbeitslast:50 % Lesevorgänge, 50 % Schreibvorgänge

Weitere Einzelheiten zur Testmethodik finden Sie in unserem Beitrag How to Benchmarking MongoDB with YCSB.

Zusammenfassung des Cloud-Meltdown-Tests

|

|---|

Verbessern Sie die Produktivität, Sicherheit und den Betrieb Ihrer Datenbankverwaltung in weniger als 15 Minuten.In einer KOSTENLOSEN 30-Tage-Testversion erkunden | |

|---|---|

|  |

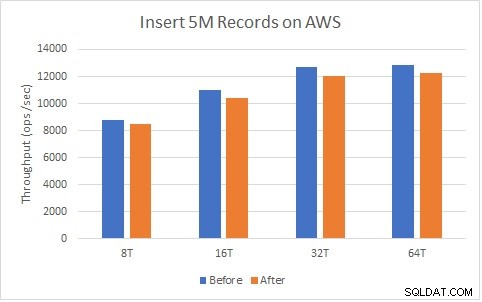

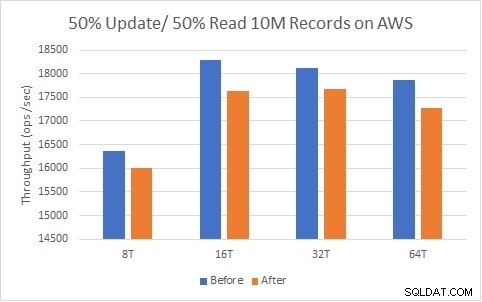

AWS Meltdown-Tests

Wir verwenden AWS Amazon Linux für alle unsere Cluster-Hosting-Services für AWS MongoDB® und Redis™* auf AWS. Weitere Einzelheiten zu den Patches finden Sie im AWS-Sicherheitsbulletin.

Zusammenfassung der AWS-TestsIm Durchschnitt sehen wir einen Treffer von 4 % bis 5 % beim AWS-Einfügungsfluss und einen Treffer von 2 - 3 % für die ausgeglichene Arbeitslast. Der zugrunde liegende Instance-Typ für diesen Typ ist ein „HVM-Typ“ (Hardware Virtual Machine) – die erwarteten Auswirkungen sind also minimal. Bei paravirtuellen (PV) Instanztypen wird die Auswirkung viel größer sein (näher an dem, was wir unten sehen und mit Azure skizzieren). |

|---|

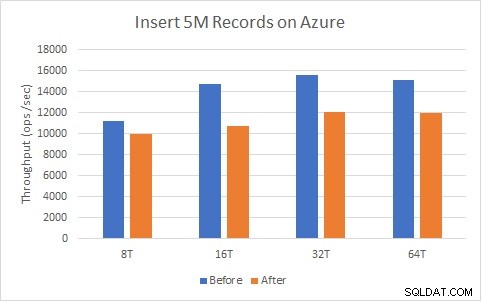

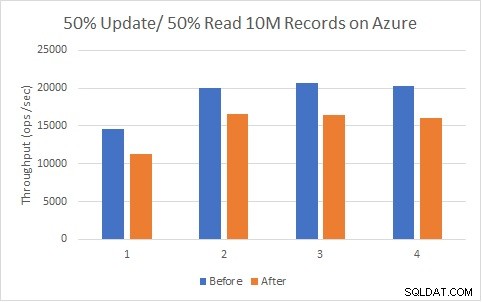

Azure-Meltdown-Tests

Wir verwenden CentOS 6 für alle unsere Cluster für MongoDB auf Azure. Hier finden Sie weitere Informationen zu den Azure-Patches und den Microsoft Windows-Patches.

Zusammenfassung der Azure-TestsIm Durchschnitt sehen wir einen Treffer von 10–20 % bei der Azure-Einfügearbeitslast und einen Treffer von 20–25 % bei der ausgeglichenen Arbeitslast. |

|---|

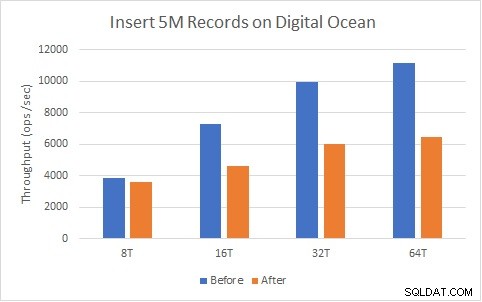

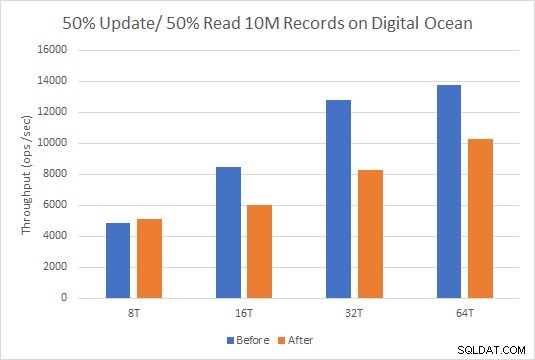

DigitalOcean Meltdown-Tests

Wir verwenden CentOS 6 für alle unsere Cluster für MongoDB auf DigitalOcean. Hier finden Sie weitere Informationen zu den verfügbaren Patches für Ihre DigitalOcean-Tröpfchen.

Zusammenfassung der DigitalOcean-TestsWir sehen eine Verbesserung von 30 % bei der Einfügeleistung und eine Verbesserung von etwa 30 % bei der ausgeglichenen Arbeitslast. |

|---|

Wir setzen uns dafür ein, dass unsere Kunden ihre MongoDB-Server gepatcht und vor Schwachstellen geschützt halten. Weitere Informationen zum weiteren Schutz Ihrer MongoDB-Cloud-Bereitstellungen finden Sie in unserem Beitrag „Die drei A’s der MongoDB-Sicherheit – Authentifizierung, Autorisierung und Prüfung“.

Wenn Sie Fragen zum Meltdown-Schutz für Ihre MongoDB-Server haben, wenden Sie sich bitte an support@scalegrid.io.