Die neueste Datenrisikolandschaft

Unternehmensdaten ändern sich weiterhin schnell in Form, Größe, Verwendung und Aufenthaltsort. Selten bleibt es mehr in Silokonstrukten, begrenzt auf bestimmte Geschäftsbereiche oder unberührt von der Außenwelt. Die Daten überschreiten nun ungehindert die zuvor konzipierten Schwellenwerte, die das Geschäftspotenzial begrenzen. Es schwebt in der Cloud herum, breitet sich zwischen Geschäftseinheiten aus und fließt überall hin.

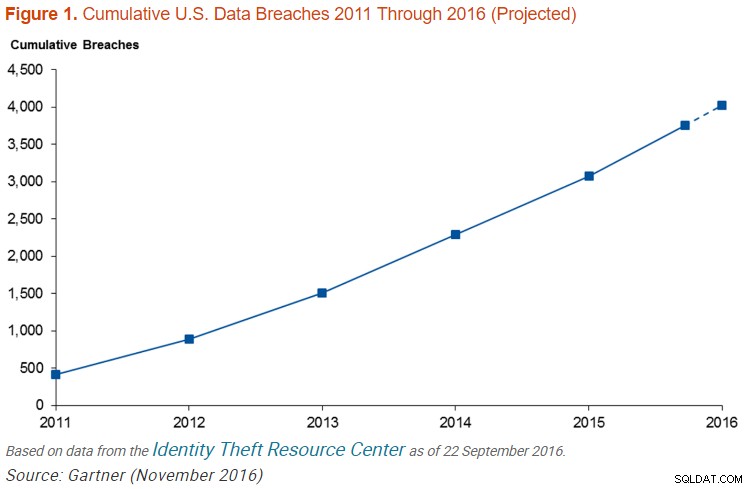

Aber trotz aller Veränderungen und Möglichkeiten, die Daten darstellen, sind sie, sobald sie erstellt oder gesammelt wurden, Angriffen und Missbrauch ausgesetzt. Da sich die Zahl der gemeldeten Datenschutzverletzungen in den letzten zehn Jahren verdoppelt hat und im vergangenen Jahr eine halbe Milliarde Datensätze offengelegt wurden, ist unsere Abhängigkeit von Informationen durch mangelnde Sicherheit zunehmend gefährdet.

Mit der Offenlegung personenbezogener Daten im industriellen Maßstab war die Ausweitung der Datenschutzgesetzgebung unvermeidlich. Unternehmen und Regierungsbehörden, die personenbezogene Daten (PII) sammeln und verarbeiten, müssen jetzt den Payment Card Industry Data Security Standard (PCI DSS) und die Anforderungen des Health Insurance Portability and Accountability Act (HIPAA) in den Vereinigten Staaten, die Datenschutz-Grundverordnung (DSGVO), einhalten ) in Europa und viele internationale und lokale Folgegesetze wie POPI in Südafrika, KVKK in der Türkei und das California Consumer Privacy Act (CCPA).

Datenschutzverletzungen verursachen auch explizite Kosten. Das Ponemon Institute Kosten einer Datenschutzverletzung Studie fanden heraus, dass die durchschnittlichen Kosten pro kompromittiertem Datensatz im Jahr 2019 bei etwa 150 $ liegen. Die Studie beziffert das Risiko von 10.000 gestohlenen oder verlorenen Datensätzen auf über 26 %. Sie haben also eine Chance von knapp über eins zu vier, 10.000 Datensätze zu verlieren. Würden Sie das Risiko eingehen, wenn Sie Technologie einsetzen könnten, um es zu verhindern?

Organisationen, die in alten Betriebsmodellen und Denkweisen feststecken, erkennen die Bedeutung unternehmensweiter Sicherheitsprotokolle nicht. Um sich zu verbessern, müssen sie ihre Anforderungen an das, was Gartner Data Security Governance nennt, ansprechen und somit Informationen in strukturierten und koordinierten Ereignissen schützen, nicht als nachträglichen Einfall oder Behebung nach einer Verletzung.

Was ist Data Security Governance?

Gartner definiert Data Security Governance (DSG) als „eine Teilmenge der Information Governance, die sich speziell mit dem Schutz von Unternehmensdaten (sowohl in strukturierten Datenbanken als auch in unstrukturierten dateibasierten Formen) durch definierte Datenrichtlinien und -prozesse befasst.“

Sie definieren die Richtlinien. Sie definieren die Prozesse. Es gibt keine Einheitslösung für DSG. Darüber hinaus gibt es kein einzelnes Produkt, das alle Anforderungen von DSG erfüllt. Sie müssen sich Ihre Daten anschauen und abwägen, welche Bereiche den größten Bedarf und die größte Bedeutung für Ihr Unternehmen haben. Sie nehmen die Data Governance selbst in die Hand, um Katastrophen abzuwenden. Denken Sie daran, dass Ihre Informationen in Ihrer Verantwortung liegen.

Während es mehrere Wege zum Schutz von Daten gibt – logische, physische und menschliche –, sind die drei primären Softwaremethoden, die IRI-Kunden erfolgreich einsetzen, die Klassifizierung, Entdeckung und Anonymisierung (Maskierung) von PII und anderen als sensibel geltenden Daten.

Datenklassifizierung

Um bestimmte gefährdete Daten zu finden und zu schützen, müssen diese zunächst in benannte Kategorien oder Gruppen eingeteilt werden. Auf diese Weise klassifizierte Daten können nicht nur anhand ihres Namens und ihrer Attribute (z. B. US-SSN, 9-Nummern) katalogisiert werden, sondern auch einer rechnerischen Validierung (um sie von anderen 9-stelligen Zeichenfolgen zu unterscheiden) und einer Sensibilitätszuordnung (geheim, sensibel usw.) unterzogen werden .).

Zusätzlich zu diesen Zuweisungen können Datenklassen oder Klassengruppen dadurch gekennzeichnet werden, wo sie sich befinden und/oder wie sie gefunden werden sollten (Suchmethode/n), wenn ihre Standorte unbekannt sind. Möglich ist auch die globale Zuweisung einer Wiederherstellungs- oder Maskierungsfunktion, sodass die De-Identifizierung für alle Mitglieder der Klasse unabhängig vom Standort konsistent durchgeführt werden kann und ihre referentielle Integrität gewahrt bleibt.

Datenermittlung

Um sensible Daten zu finden, können Suchfunktionen ausgeführt werden, die Datenklassen zugeordnet sein können oder nicht. Beispiele für Erkennungstechniken umfassen RegEx- oder PCRE-Suchen (Perl-kompatible reguläre Ausdrücke) in Datenbanken oder Dateien, Fuzzy (soundalike)-Matching-Algorithmen, Filterlogik für spezielle Pfade oder Spalten, Named Entity Recognition (NER), Gesichtserkennung usw.

Es ist auch möglich, maschinelles Lernen im Erkennungsprozess zu nutzen. IRI unterstützt halbüberwachtes maschinelles Lernen bei der Erstellung von NER-Modellen, beispielsweise in seinem Produkt DarkShield (unten).

Datenanonymisierung

Eine der Möglichkeiten, das Risiko von Datenschutzverletzungen zu reduzieren oder sogar aufzuheben, besteht darin, Daten im Ruhezustand oder in Bewegung mit Funktionen auf Feldebene zu maskieren, die sie schützen, aber dennoch in gewissem Umfang nutzbar machen.

Laut Gartner-Analyst Marc Meunier „How Data Masking Is Evolving to Protect Data from Insiders and Outsiders:“

Die Einführung von Datenmaskierung hilft Organisationen, das Sicherheits- und Datenschutzniveau für ihre sensiblen Daten zu erhöhen – seien es geschützte Gesundheitsinformationen (PHI), personenbezogene Daten (PII) oder geistiges Eigentum (IP). Gleichzeitig hilft die Datenmaskierung dabei, die Compliance-Anforderungen von Sicherheits- und Datenschutzstandards und -vorschriften zu erfüllen.

Die meisten Unternehmen – entweder aufgrund interner Vorschriften oder Datenschutzgesetze – haben die Datenmaskierung zu einem Kernelement ihrer gesamten Sicherheitsstrategie gemacht, tun dies jetzt oder werden es bald tun.

Bewährte Softwarelösungen

IRI bietet statische und dynamische Datenmaskierungslösungen für Datenbanken, Flatfiles, proprietäre Mainframe- und Legacy-Anwendungsquellen und Big-Data-Plattformen (Hadoop, NoSQL, Amazon usw.) in seinem FieldShield-Produkt oder seiner Voracity-Plattform sowie für gefährdete Daten in Excel über CellShield.

Für Daten in halb- und unstrukturierten Quellen wie NoSQL-DBs, Freiform-Textdateien und Anwendungsprotokollen, MS Office- und .PDF-Dokumenten sowie Bilddateien (auch Gesichter) können Sie DarkShield verwenden, um sie zu klassifizieren, zu entdecken und zu de-identifizieren .

In diesen „Schild“-Produkten können Sie Funktionen wie Unkenntlichmachung, Löschung, Verschlüsselung, Schwärzung, Pseudonymisierung, Hashing und Tokenisierung verwenden, mit oder ohne die Möglichkeit, diese Funktionen rückgängig zu machen. Voracity – das diese Produkte umfasst – fügt auch Datenmaskierung in Datenintegrations- und -migrationsvorgänge sowie Datenföderation (Virtualisierung), Berichterstellung und Datenwrangling für Analysevorgänge ein.

Integrierte Datenerkennungs-, Klassifizierungs-, Metadatenverwaltungs- und Prüfprotokollierungsfunktionen erleichtern sowohl automatische als auch manuelle Bewertungen der Wiederidentifizierbarkeit betroffener Datensätze. Weitere Informationen finden Sie unter www.iri.com/solutions/data-masking und www.iri.com/solutions/data-governance, und wenden Sie sich an Ihren IRI-Vertreter, wenn Sie Hilfe beim Erstellen oder Durchsetzen Ihres DSG-Rahmens durch ein datenzentriertes oder 'Startpunkt'-Sicherheitsansatz.