Zu Beginn des Films „Die Gefährten des Rings“ stellt der Zauberer Gandalf dem Helden Frodo diese Frage:„Ist es geheim? Ist es sicher?“ Wir haben vielleicht keinen magischen Ring zu schützen, aber wir stellen uns dieselbe Frage. Aber wir reden über Informationen.

Dies ist der zweite Teil einer mehrteiligen Serie zur Anwendung von Informationssicherheitsprinzipien und -techniken als Teil der Datenmodellierung. Diese Serie verwendet ein einfaches Datenmodell, das entwickelt wurde, um nichtkommerzielle Clubs als Beispiel für Sicherheitsansätze zu verwalten. In späteren Artikeln werden wir die Modellierung für feinkörnige Zugriffskontrollen, Auditing, Authentifizierung und andere Schlüsselaspekte der sicheren Datenbankimplementierung ansprechen.

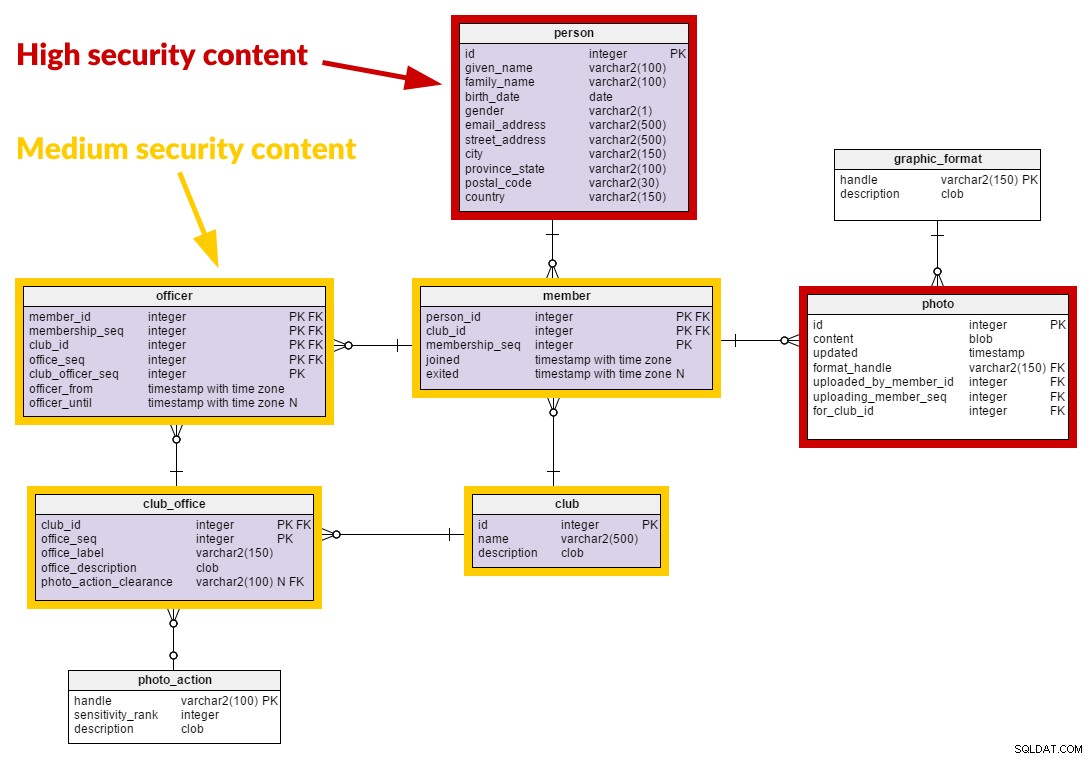

Im ersten Artikel dieser Serie haben wir einige einfache Zugriffskontrollen auf unsere Vereinsverwaltungsdatenbank angewendet. Offensichtlich gehört mehr dazu als nur die Bereitstellung von Zugriffskontrollen beim Hinzufügen von Fotos. Lassen Sie uns einen tiefen Einblick in unser Datenmodell nehmen und herausfinden, was gesichert werden muss. Im Laufe der Zeit werden wir feststellen, dass unsere Daten mehr Informationen enthalten, als wir bisher in unser Modell aufgenommen haben.

Identifizierung der sicheren Inhalte des Clubs

In unserem ersten Teil begannen wir mit einer bestehenden Datenbank, die privaten Clubs einen Bulletin-Board-Dienst zur Verfügung stellte. Wir haben untersucht, wie sich das Hinzufügen von Fotos oder anderen Bildern zum Datenmodell auswirkt, und wir haben ein einfaches Modell der Zugriffskontrolle entwickelt, um eine gewisse Sicherheit für die neuen Daten zu bieten. Jetzt sehen wir uns die anderen Tabellen in der Datenbank an und bestimmen, was die Informationssicherheit für diese Anwendung ist.

Kenne deine Daten

Wir haben ein Datenmodell, das keinerlei Informationssicherheit unterstützt. Wir wissen, dass die Datenbank Daten enthält, aber wir müssen unser Verständnis der Datenbank und ihrer Strukturen überprüfen, um sie zu sichern.

Schlüssellernen Nr. 1:

Untersuchen Sie Ihre vorhandene Datenbank, bevor Sie Sicherheitskontrollen anwenden.

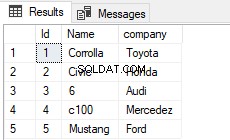

Ich habe person hier mit den typischen Informationen, die Sie auf jeder Website eingeben oder einem Club geben würden. Sie werden sicherlich feststellen, dass einige der Informationen hier als sensibel angesehen werden könnten. Abgesehen von der id Ersatz-Primärschlüssel, es ist alles empfidlich. Alle diese Felder werden gemäß dem endgültigen PII-Leitfaden des US National Institute of Standards and Technology (NIST) als personenbezogene Daten (PII) kategorisiert. Tatsächlich reichen die Informationen aus dieser Tabelle fast aus, um Identitätsdiebstahl zu begehen. Wenn Sie damit falsch umgehen, können Sie von Personen verklagt, von Unternehmen verklagt, von Aufsichtsbehörden mit einer Geldstrafe belegt oder sogar strafrechtlich verfolgt werden. Noch schlimmer ist es, wenn die Daten von Kindern kompromittiert werden. Und das nicht nur in den USA; Die EU und viele andere Länder haben strenge Datenschutzgesetze.

Schlüssellernen Nr. 2:

Beginnen Sie eine Sicherheitsüberprüfung immer mit den Tabellen, die Personen beschreiben.

Natürlich enthält dieses Schema mehr Daten als nur person . Betrachten wir diese Tabelle für Tabelle.

graphic_format– Diese Tabelle enthält kaum mehr als eine Momentaufnahme allgemein bekannter Elemente wie JPEG, BMP und dergleichen. Nichts Sensibles hier.photo_action– Diese Tabelle selbst ist sehr minimal. Es hat nur eine Handvoll Zeilen, die jeweils die Empfindlichkeit nicht der Daten, sondern einer Aktion auf einem Foto beschreiben. Das ist an sich nicht sehr interessant.-

photo– Ah, Foto. Das Sprichwort sagt:„Ein Bild sagt mehr als tausend Worte“. Stimmt das vom Standpunkt der Sicherheit und Sensibilität aus? Wenn Sie dachten,personwar riskant, machen Sie sich aufphoto. Sehen Sie sich an, was diese „tausend Wörter“ enthalten können:- Einzelheiten und Bedingungen wichtiger öffentlicher Infrastruktur, Gebäude usw.

- ein urheberrechtlich geschütztes Bild

- Metadaten, die die genaue Zeit und den GPS-Standort des Fotos angeben

- Metadaten zur Identifizierung von Kameramodell, Seriennummer und Besitzer

- zufällige Informationen wie teurer Schmuck, Kunst, Fahrzeuge oder Geschäfte

- eine Aufzeichnung oder Darstellung von Handlungen, die von zweifelhaftem rechtlichem, moralischem oder ethischem Status sind

- Textnachrichten:banal, provokativ, hasserfüllt, gutartig

- eine Verbindung mit einem Verein

- eine Verbindung mit der Person, die das Bild hochgeladen hat

- Pornografie

- nicht-sexuelle Körperdetails wie Gesichtszüge, Verletzungen, Behinderungen, Größe, Gewicht

- Gesichter von nicht einverstandenen Personen, die absichtlich oder zufällig aufgenommen wurden (mehr PII)

- die implizite Assoziation der Personen auf dem Foto untereinander und mit den zuvor erwähnten Informationen. Dies kann auf Beschäftigung, Militärdienst, Besitz von Autos, Größe oder Wert von Häusern oder Immobilien hindeuten …

Schlüssellernen Nr. 3:

Erfassungen physischer Daten, wie auf Fotos, müssen auf die vielen Arten von Informationen und Beziehungen, die sie beinhalten könnten, genau untersucht werden.

club– Die Namen und Beschreibungen einiger Clubs enthalten möglicherweise mehr Informationen, als Sie erwarten. Hast du wirklich Möchten Sie dafür werben, dass sich Ihr Club in Marthas Haus in der Elm Street trifft? Weist es auf politische Aktivitäten hin, auf die andere abzielen könnten?club_office– Identifiziert die Bedeutung und Privilegien einer Club-Führungsposition. Die Verwendung oder Beschreibung von Titeln kann viele Informationen über den Club vermitteln. Einiges davon könnte aus der öffentlichen Beschreibung eines Clubs abgeleitet werden, andere könnten private Aspekte des Betriebs des Clubs offenbaren.member– Zeichnet die Geschichte einer Person mit einem Verein auf.officer– Zeichnet die Führung eines Mitglieds auf Geschichte mit einem Verein.

Natürlich gibt es hier Dinge, die geschützt werden sollten. Aber wessen Verantwortung ist das?

Wem gehört Diese Daten?

Du bewahrst es auf, es gehört dir! Recht? Falsch. Völlig falsch. Lassen Sie mich anhand eines gängigen Beispiels veranschaulichen, wie falsch das ist:Gesundheitsinformationen. Hier ist ein US-Szenario – hoffentlich ist es woanders nicht so schlimm! Aldos Arzt Dr. B. stellte Achselknoten fest und ordnete eine Blutuntersuchung an. Aldo ging ins Labor C, wo Schwester D. Blut abnahm. Die Ergebnisse gingen über das Krankenhaus F an den Endokrinologen Dr. E., wobei IHR System verwendet wurde, das vom IT-Dienstleister SIE betrieben wird. Versicherer G bekam die Rechnungen.

Besitzen Sie also die Laborinformationen? Abgesehen davon, dass Aldo, seine Ärzte und sein Versicherer ein Interesse haben, könnten Sie und jede dieser Personen verklagt werden, wenn sie etwas tun, das diese vertraulichen Informationen gefährdet. Auf diese Weise ist jeder in der Kette verantwortlich, also „besitzt“ jeder sie. (Bist du nicht froh, dass ich ein einfaches Beispiel verwende?)

Schlüssellernen Nr. 4:

Selbst einfache Daten können sich mit einem Netz von Personen und Organisationen verbinden, mit denen Sie umgehen müssen.

Schauen wir uns noch einmal unseren Verein an. Wütend! Was wissen wir über die Parteien, die an jeder Hauptdatenentität interessiert sind?

| Entität | Partei | Notizen |

|---|---|---|

person | diese Person | |

| Elternteil oder sonstiger Vormund, falls vorhanden | Eltern oder Erziehungsberechtigte sind für die Person verantwortlich, wenn sie minderjährig oder geschäftsunfähig ist | |

| Gerichtsbeamte | wenn die Person unter bestimmten rechtlichen Einschränkungen einer Überprüfung durch einen Beamten oder Beauftragten eines Gerichts unterzogen werden kann | |

club | der Verein selbst | |

| Amtsträger des Clubs | Amtsträger sind verantwortlich für die Pflege des Clubs, seine Beschreibung und sein äußeres Erscheinungsbild | |

| Mitglieder des Clubs | ||

| der Verein selbst | Ämter und Titel sind Teil der internen Struktur des Clubs |

| Clubamtsträger | Abhängig von der Art der Befugnisse und Verantwortlichkeiten, die mit einem Amt verbunden sind, sind die Beamten davon betroffen, was sie tun und wie sie es tun | |

| Clubmitglieder | Mitglieder möchten sich vielleicht um ein Clubamt bemühen oder es verstehen, manchmal um einen Amtsträger zur Rechenschaft zu ziehen | |

photo | hochladende Person | |

| Eigentümer (Copyright-Inhaber) des Fotos | das Foto darf nicht der Person gehören, die es hochgeladen hat! | |

| Lizenznehmer des Fotos | das Foto kann in eine Lizenzvereinbarung aufgenommen werden | |

| Personen auf dem Foto | Wenn Ihr Bild in veröffentlichtem Material enthalten ist, könnte es Ihre Interessen in irgendeiner Weise beeinflussen – vielleicht auf viele verschiedene Arten | |

| Eigentümer von Grundstücken oder anderen Objekten auf dem Foto | Die Interessen solcher Personen können durch die Darstellungen auf einem Foto beeinträchtigt werden | |

| Besitzer von Textnachrichten auf dem Foto | Nachrichten und Symbole können Beschränkungen des geistigen Eigentums unterliegen |

Kenne die Beziehungen Unter Ihren Daten

Nein, wir sind noch nicht fertig. Schauen Sie sich das Datenmodell an. Wir haben member oder officer . Beachten Sie, dass member und officer haben kein einziges Feld, das echte Daten enthält. Alles ist ein Fremd- oder Ersatzschlüssel, mit Ausnahme der Daten, die jeden Datensatz nur zeitlich eingrenzen. Dies sind reine Beziehungstabellen. Was können Sie daraus ableiten?

memberschlägt einepersonwegen desclub.memberschlägt vor, welchepersonkennt anderepersons.membersagt aus, wie groß derclubist.memberwird einen ähnlichen oder verwandtenclubs wenn einepersonhat mehrere Mitgliedschaften.officerwird einepersonim Interesse desclub.officerkann einerperson.officerzeigt die Fähigkeiten einerperson(insbesondere Führung) wenn dasofficeDefinition deutet auf andere Fähigkeiten hin. Der Schatzmeister würde zum Beispiel Buchhaltungs- und Budgetierungskenntnisse vorschlagen.officerkann auf eine relativ strenge Kontrolle über einenclubdurch eine kleine Gruppe, wenn die Dauer lang ist oder wenn die Anzahl der unterschiedlichenmembers ist klein.

Schlüssellernen Nr. 5:

Datenbeziehungen können viele Informationen über primäre Datenentitäten preisgeben.

Aber vergessen wir nicht unseren alten Favoriten photo ...

- Eine

personin einemphotoandere als der Uploader können einenclubZugehörigkeit zumember. - Mehrere

persons in einemphotoBeziehungen zwischen ihnen vorschlagen. - Auf einem

photokannclubAktivitäten oder die Interessen oder Fähigkeiten vonpersons auf dem Foto. photoGPS-Informationen dokumentieren die Anwesenheit der abgebildetenpersons an einem bestimmten Ort, ebenso wie der Hintergrund desphoto.- Ein

photowird in der Regel an keinem oder mehreren Fotoalben für Präsentationen usw. teilnehmen.

Die vollständige Ansicht erhalten

Mit dieser Analyse der Daten beginnen wir zu sehen, worauf wir unsere Bemühungen konzentrieren müssen. Wir können das Modell mit etwas visueller Unterstützung anzeigen:

Mit anderen Worten … fast unser gesamtes Datenmodell enthält Sicherheitsinhalte.

Schlüssellernen Nr. 6:

Erwarten Sie die Mehrheit Ihres Schemas, um Sicherheitsinhalte zu haben.

Stimmt. Praktisch das Ganze. Das wird dir ständig passieren. Jede Tabelle, die trivialer ist als eine einfache Suche, kann in Ihren gesamten Datenbanksicherheitsansatz einbezogen werden. Aus diesem Grund ist es wichtig, dass Sie beim Modellieren Sparsamkeit und Sorgfalt walten lassen, um die Anzahl der Tische zu minimieren, an denen Sie ringen.

Fazit:Kennen Sie Ihre Daten

Die Kenntnis Ihrer Daten ist für deren Sicherung unerlässlich. Wenn Sie den Wert Ihrer Daten und ihre Sensibilität kennen, erhalten Sie eine entscheidende Anleitung zur Implementierung einer umfassenden Sicherheitsarchitektur in Ihrer Datenbank.

Informationssicherheit ist eine umfangreiche Aufgabe, und in dieser Serie stelle ich Themen und Techniken vor, die Sie schrittweise zur Verbesserung der Datenbanksicherheit verwenden können. In der nächsten Ausgabe werde ich zeigen, wie Sie diese Informationen in der Datenbank des Clubs verwenden können, um Ihnen dabei zu helfen, die Sensibilität und den Wert Ihrer Daten zu identifizieren. Im weiteren Verlauf der Serie werden wir den Zugangskontrollansatz aus dem letzten Artikel durch umfassendere und flexiblere Kontrollen verbessern. Wir werden auch sehen, wie die Datenmodellierung verwendet werden kann, um Authentifizierung und Auditing sowie Mandantenfähigkeit und Wiederherstellung von Datenbanken zu unterstützen.

Ich hoffe, dass dieser Artikel Ihnen Werkzeuge und – ebenso wichtig – Einblicke gegeben hat wie Sie diesen entscheidenden Schritt in der Datenbanksicherheit angehen. Über Feedback zu diesem Artikel freue ich mich sehr. Bitte benutzen Sie das Feld für Kommentare oder Kritik.