Sie sind sicherlich nicht allein, wenn Ihr Unternehmen oder Ihre Organisation Computing-Dienste in die Cloud verlagert. Immerhin arbeiten schätzungsweise 70 % der Unternehmen weltweit in der Cloud.

Diese Zahl ist angesichts der vielen Vorteile des Wechsels in die Cloud nicht überraschend – wie z. B. höhere Flexibilität bei der Überwachung der Datenbankleistung, automatische Software-Updates, niedrigere Kosten usw. Aber es ist nicht ohne Risiken. Im Folgenden finden Sie einige Sicherheitsbedenken für Cloud-basierte Dienste, gefolgt von einem Blick darauf, wie einige innovative Cloud-Überwachungstools mit diesen Risiken umgehen.

Fünf Sicherheitsbedenken für die Cloud-basierte Überwachung

1. Datenschutzverletzungen oder Datenverlust

Studien zeigen, dass die Cloud heute mehr denn je anfällig für Datenschutzverletzungen ist, aber theoretisch gibt es diese Verletzungen schon seit Jahren in vielen Formen. Daten können aufgrund eines böswilligen Angriffs oder eines anderen unerwarteten Ereignisses verloren gehen. Das ist verheerend für Unternehmen, die keinen definierten Wiederherstellungsplan haben.

Im Falle einer Datenschutzverletzung muss das Unternehmen diese Informationen möglicherweise an die betroffenen Parteien weitergeben. Unternehmen können aufgrund von Verstößen oder erlittenen Verlusten mit Bußgeldern und Gerichtsverfahren belegt werden.

2. Insider-Bedrohungen

Insider-Angriffe aus Ihrem Unternehmen sind unwahrscheinlich, aber die Möglichkeit besteht. Mitarbeiter mit autorisiertem Zugriff auf Cloud-basierte Dienste können möglicherweise Informationen wie Kundenkonten missbrauchen.

Insider-Bedrohungen sind schwer zu erkennen. Wenn ein Mitarbeiter mit sensiblen Daten arbeitet, ist es fast unmöglich zu wissen, ob er etwas Böswilliges tut oder nicht. Einige Verstöße können jahrelang unentdeckt bleiben und sind teuer zu beheben.

3. Malware-Injektion

Bösartiger Code, der in Cloud-Dienste eingeschleust wird, kann als Teil der Software oder des Dienstes angesehen werden, der auf den Cloud-Servern ausgeführt wird, und unentdeckt bleiben. Alles, was es braucht, ist eine einzige bösartige Datei, die über einen Dienst geteilt wird, der im toten Winkel Ihrer IT-Abteilung agiert, um ein Netzwerk lahmzulegen.

Die wohl geeignetste Strategie, um der Bedrohung durch Cloud-basierte Malware einen Schritt voraus zu sein, besteht darin, über effektive Endpoint-Lösungen zu verfügen, d. h. vertrauenswürdige Lösungen von Drittanbietern zu verwenden, die Laptop- und Desktop-Computer, Tablets und Telefone überwachen.

4. Mangelnde Sorgfalt

Während die meisten Sicherheitsbedenken technischer Natur sind, treten Sicherheitslücken auch auf, weil ein Unternehmen keinen klaren Plan für seine Cloud-Dienste hat, einschließlich Ziele, Ressourcen und Richtlinien.

Ein starker Schutz ist die einzige Möglichkeit, sich gegen eine Infektion zu wehren. Und das wird immer notwendiger.

5. Branchenanforderungen

Einige Unternehmen können aufgrund von Branchenanforderungen und Beschränkungen in Bezug auf den Umgang mit Daten in ihrer Überwachung der Datenbankleistung eingeschränkt sein.

Jede Branche hat ihre eigenen Vorschriften. Finanzunternehmen müssen die Vorschriften einhalten, um Kundendaten sicher zu halten. Medizinische Einrichtungen haben strenge Vorschriften in Bezug auf die Cloud und können im Falle eines Verstoßes mit schwerwiegenden Konsequenzen rechnen.

Innovatives und sicheres Cloud-Monitoring

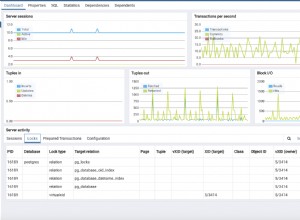

Qualitativ hochwertige Cloud-basierte Tools zur Überwachung der Datenbankleistung wie Spotlight Cloud adressieren diese Bedenken – und mehr – mit Lösungen, die Ihre Daten schützen.

Benutzerauthentifizierung

Benutzer erstellen ein einzigartiges Quest-Konto. Dieses Konto kann für die Authentifizierung über alle Spotlight Cloud-Komponenten hinweg verwendet werden und kann auch für den Zugriff auf andere Quest-Dienste oder -Produkte von Quest.com verwendet werden. Alle Daten, die von und zu Ihrem Browser übertragen werden, werden per SSL verschlüsselt.

Der Spotlight Cloud „Diagnostic Server“ ist eine On-Premise-Komponente, die für die Erfassung und Übertragung von Leistungsdaten verantwortlich ist. Der Diagnoseserver ist mit einem Spotlight Cloud-Konto konfiguriert und alle Übertragungen an Spotlight Cloud werden anhand dieser Anmeldeinformationen authentifiziert.

Datenspeicherung

Bei SpotlightCloud.io gespeicherte Daten werden während der Übertragung verschlüsselt, verarbeitet und im Ruhezustand verschlüsselt, sodass nichts davon lesbar ist, falls das Rechenzentrum kompromittiert wird.

Welche Daten werden gesendet?

Aus Gründen der Transparenz veröffentlicht Spotlight Cloud eine Liste der hochgeladenen Daten. Gemäß Best Practice werden nur Daten hochgeladen, die für die Aufgabe der Datenbankleistungsüberwachung, die diagnostische Benutzererfahrung oder relevante Kontodetails spezifisch sind.

Mobile-App-Benutzerauthentifizierung

Benutzer der Spotlight Cloud Mobile-App verwenden denselben Authentifizierungsmechanismus, um absolute Konsistenz bei der Authentifizierung und dem Benutzerzugriff zu gewährleisten.

Andere Überlegungen

Spotlight Cloud lädt nur leistungsbezogene Überwachungsdaten in sein Rechenzentrum hoch, und nur authentifizierte Organisationsmitglieder können hochgeladene Daten anzeigen. Lassen Sie Ihren Browser und Ihre Mobilgeräte gemäß allgemeiner bewährter Verfahren von allen öffentlichen Netzwerken getrennt. Gehen Sie immer über ein VPN, wenn Sie sich über ein öffentliches Netzwerk verbinden.

Ein wichtiger Punkt, an den Sie sich auch erinnern sollten, ist, dass Sie Ihre eigentlichen Anwendungen und nicht nur Ihre Server überwachen müssen. Während Ihr Cloud-Anbieter die Infrastruktur überwacht und Server online hält, müssen Sie dennoch die Leistung von Anwendungen überwachen.

Wir nehmen Datenschutz ernst!

Spotlight Cloud wird in Microsoft Azure-Rechenzentren mit einigen der fortschrittlichsten integrierten Sicherheitsvorkehrungen bereitgestellt. Quest hat sich als Unternehmen der DSGVO angenommen. Wir verfügen über Systeme, Richtlinien und Reaktionspläne, um alle Daten unserer Kunden zu schützen. Es werden nur wesentliche Daten erhoben. Nur diejenigen, die einen kritischen Bedarf haben, erhalten Zugriff auf Daten, die für die jeweilige Aufgabe spezifisch sind.

Mindern Sie das Sicherheitsrisiko Ihres Unternehmens, indem Sie die aktuellen Systeme verbessern und Prozesse aktualisieren. Beginnen Sie jetzt damit, Ihre Datenbanken zukunftssicher zu machen.