Sicherheit ist heute von großer Bedeutung.Hier sind die Schritte zum Aktivieren von SSL in Oracle Apps R12

Inhaltsverzeichnis

Einführung:

- Die Daten zwischen Webbrowser und Webserver werden in der R12-Anwendung unverschlüsselt übertragen, sodass das Passwort und andere Informationen vom Sniffer verfolgt werden können. Sie können Ihren Nutzernamen/Ihr Passwort oder andere vertrauliche Daten erhalten. Dies wird kritisch, wenn Sie Internetzugriff auf Oracle-Anwendungen haben

- Bei der SSL-Implementierung werden die Daten in verschlüsselter Form übertragen und nur Webbrowser und Webserver können sie entschlüsseln. Die Implementierung erfordert das SSL-Zertifikat und die Konfiguration in der R12-Umgebung gemäß der Konfiguration

Was ist SSL?

SSL und TLS sind das kryptografische Protokoll, das den Datenschutz zwischen kommunizierenden Anwendungen und ihren Benutzern im Internet gewährleistet

Was sind SSL-Zertifikate

SSL verwendet 2 Arten von Zertifikaten:

Benutzerzertifikate:

Dies sind Zertifikate, die Servern oder Benutzern ausgestellt werden, um ihre Identität in einem Austausch öffentlicher Schlüssel/privater Schlüssel nachzuweisen.

Vertrauenswürdige Zertifikate:

Dies sind Zertifikate, die Instanzen darstellen, denen Sie vertrauen – beispielsweise Zertifizierungsstellen, die die von ihnen ausgestellten Benutzerzertifikate signieren.

Secure Sockets Layer (SSL)

SSL ist eine Technologie, die die wesentlichen Funktionen der gegenseitigen Authentifizierung, Datenverschlüsselung und Datenintegrität für sichere Transaktionen definiert. Der Datenaustausch zwischen dem Client und dem Server bei solchen sicheren Transaktionen soll das Secure Sockets Layer (SSL) verwenden.

Transport Layer Security (TLS)

Transport Layer Security ist ein kryptografisches Protokoll, das die Privatsphäre zwischen kommunizierenden Anwendungen und ihren Benutzern im Internet gewährleistet. Während SSL von allen Versionen des Oracle Application Server unterstützt wird, erfordert TLS mindestens Application Server 10.1.2.0. Oracle Applications Release 12 unterstützt die Verwendung von SSL und TLS.

Wie SSL funktioniert

- Der Client sendet im HTTPS-Verbindungsmodus eine Anfrage an den Server.

- Der Server präsentiert dem Client sein digitales Zertifikat. Dieses Zertifikat enthält die identifizierenden Informationen des Servers wie den Servernamen, den öffentlichen Schlüssel der Organisation und des Servers sowie die digitale Signatur des privaten CA-Schlüssels

- Der Client (Webbrowser) hat die öffentlichen Schlüssel aller CA. Es entschlüsselt den privaten Schlüssel des digitalen Zertifikats. Diese Überprüfung beweist, dass der Absender Zugriff auf den privaten Schlüssel hatte und daher wahrscheinlich die Person ist, die dem öffentlichen Schlüssel zugeordnet ist. Wenn die Überprüfung erfolgreich verläuft, wird der Server als vertrauenswürdiger Server authentifiziert.

- Der Client sendet dem Server eine Liste der Verschlüsselungsstufen oder Chiffren, die er verwenden kann.

- Der Server empfängt die Liste und wählt die stärkste gemeinsame Verschlüsselungsstufe aus.

- Der Client verschlüsselt eine Zufallszahl mit dem öffentlichen Schlüssel des Servers und sendet das Ergebnis an den Server (das nur der Server mit seinem privaten Schlüssel entschlüsseln können sollte); beide Parteien verwenden dann die Zufallszahl, um einen eindeutigen Sitzungsschlüssel für die anschließende Verschlüsselung und Entschlüsselung von Daten während der Sitzung zu generieren

Aus den obigen Schritten geht also klar hervor, dass wir ein digitales Zertifikat für den Webserver benötigen und dass wir Oracle Wallet in 10.1.3 zum Speichern des Zertifikats verwenden

Verschiedene SSL-Topologien in Oracle Apps R12

Die SSL-Implementierung hängt von der Topologie der R12-Implementierung ab. Ich hebe hier alle wichtigen hervor. Dies gilt sowohl für die R12.0- als auch für die R12.1-Implementierung.

- Eine einzelne Webserver-Bereitstellung.

Das ist ziemlich einfach. Wir benötigen das digitale Zertifikat für den Webserver. Die Schritte sind geradeaus. Der Datenverkehr zwischen Webbrowser und Webserver wird verschlüsselt

- Einen Load-Balancer zu haben, der 2 oder mehr Webserver bedient, macht es etwas komplizierter

In diesem Fall könnten wir folgende Optionen haben

- Ende-zu-Ende-Verschlüsselung des Datenverkehrs

Der gesamte Datenverkehr, d. h. vom Browser zum Load Balancer und vom Load Balancer zum Webserver, ist verschlüsselt

Dafür gibt es zwei Möglichkeiten

(a) Pass-Through-Konfiguration :Die Lastverteilung entschlüsselt/verschlüsselt in diesem Fall die Nachricht nicht, sondern leitet nur den Datenverkehr zum Webserver weiter

Wichtige ÜberlegungenBei der Konfiguration der Ebusiness Suite mit Load-Balancing-Hardware ist Ihnen an zahlreichen Stellen die Notwendigkeit aufgefallen, eine Cookie-basierte Persistenz einzurichten. Das Problem, das wir hier haben, ist, dass die Cookie-Persistenz bei aktiviertem SSL-Passthrough nicht funktioniert, da das Cookie von Ebusiness Suite verschlüsselt wird und der Load Balancer die zur Aufrechterhaltung der Persistenz erforderlichen Cookie-Informationen nicht lesen kann. Hier ist ein Auszug aus F5 Dokumentation, die dies genauer erklärt

Quelle:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Für SSL Pass-Through-Konfigurationen sind die Persistenzoptionen stark eingeschränkt:Da LTM die Konversation nicht entschlüsselt, stehen nur die nicht SSL-verschlüsselten Informationen in der Sitzung zur Verwendung als Sitzungskennung zur Verfügung. Die primären unverschlüsselten Informationen in einem verschlüsselten SSL-Fluss sind die Quell- und Ziel-IP-Adressen und die SSL-Sitzungs-ID selbst, sodass nur Quelladresse, Zieladresse oder SSL-Persistenz mit SSL-Passthrough-Konfigurationen funktionieren. Bei Verwendung der Persistenz der Quelladresse kann dies zu einer Situation führen, in der Clients, die von einem Proxy-Gerät auf das System zugreifen, alle auf derselben Anwendungsebene hängen bleiben, was zu einem Ungleichgewicht des Datenverkehrs auf der Anwendungsebene führt. Daher ist es besser, etwas eindeutigeres wie die SSL-Sitzungs-ID zu verwenden.

Wir empfehlen, die SSL-Persistenz als primäre Persistenzmethode festzulegen und dann die Quelladresse als Backup-Persistenzmethode festzulegen, um neue Verbindungen mit demselben Server zu verbinden, selbst wenn SSL Sitzungs-ID ändert sich mitten in der Anwendungssitzung. Es ist auch eine bewährte Methode, die Anwendungsebene anschließend so zu konfigurieren, dass die Anzahl der Neuverhandlungen von SSL-Sitzungen minimiert wird. Weitere Informationen finden Sie in den entsprechenden Anwendungsserver-Administrationsleitfäden. Daher wird empfohlen, das SSL-Persistenzprofil sowie die Quelladressprofil.

Sie könnten das Quelladressprofil jedoch einfach alleine ausführen, wenn die Client-IP an den Load Balancer übergeben wird.

Hinweis:Das dem Quelladressprofil zugewiesene Persistenz-Timeout oder die Das SSL-Profil sollte auf den von Oracle empfohlenen Wert von 12 Stunden erhöht werden.

(b) Entschlüsselung/Verschlüsselung :Der Lastausgleich entschlüsselt in diesem Fall den Datenverkehr auf der Ebene des Lastausgleichs und verschlüsselt ihn dann erneut und sendet ihn an den Webserver, der ihn erneut entschlüsselt

2) SSL-Terminator:Der Datenverkehr zwischen Webbrowser und Loadbalancer wird nur verschlüsselt. Der Lastenausgleich fungiert als SSL-Terminator und beendet das SSL auf der Ebene des Lastenausgleichs und leitet den unverschlüsselten Datenverkehr an den Webserver weiter. Dies hat folgende Vorteile.

Reduzierte Verwaltungskosten:Es muss nur 1 Zertifikat verwaltet werden (auf dem LBR) und nicht mehrere Zertifikate auf mehreren AnwendungsebenenLeistungsverbesserung:Die Auslagerung der SSL-Verschlüsselung und -Entschlüsselung auf den Load Balancer verbessert die Leistung erheblich, indem die CPU-Last reduziert wird. Da Kunden jetzt SSL-Zertifikate mit Schlüsseln von 2048 Byte erhalten, ist die CPU-Last der SSL-Verarbeitung auf der Anwendungsebene fünfmal höher als bei der Verwendung von Legacy-1024-Byte-SSL-Schlüsseln

Schritte zur Durchführung der Konfiguration für jede Topologie sind unten angegeben

Ein einzelnes Webserver-Bereitstellungs-SSL in Oracle Apps R12

Schritt 1

Legen Sie Ihre Umgebung fest

- Melden Sie sich bei der Anwendungsebene als Betriebssystembenutzer an, dem die Dateien der Anwendungsebene gehören.

- Beziehen Sie Ihre Umgebungsdatei der Anwendungsebene (APPS

.env) aus dem Verzeichnis APPL_TOP. - Navigieren Sie zu $INST_TOP/ora/10.1.3 und beziehen Sie die Datei

.env, um Ihre 10.1.3-ORACLE_HOME-Variablen festzulegen.

Hinweis:Wenn Sie mit Wallets und Zertifikaten arbeiten, müssen Sie die ausführbaren Dateien von 10.1.3 verwenden.

Wichtiger Hinweis

Wenn Sie Clients (JRE 8, einige moderne Browser) oder Oracle Database 12c verwenden, müssen Sie Folgendes ausführen:

– Aktualisieren Sie FMW 10.1.3 auf 10.1.3.5

– Wenden Sie die CPU vom Oktober 2015 an (Patch 21845960).

Schritt 2

Erstellen Sie eine Brieftasche

- Navigieren Sie zum Verzeichnis $INST_TOP/certs/Apache.

- Verschieben Sie die vorhandenen Wallet-Dateien in ein Backup-Verzeichnis, falls Sie sie in Zukunft erneut verwenden möchten.

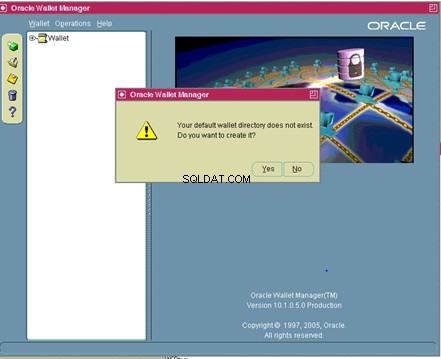

- Wallet-Manager als Hintergrundprozess öffnen:

$ owm &

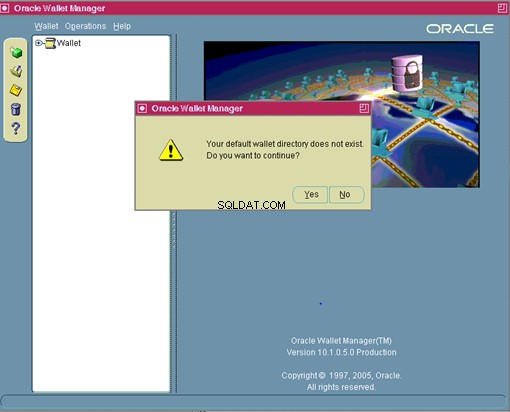

Navigieren Sie im Oracle Wallet Manager-Menü zu Wallet>Neu.

Antworten Sie mit NEIN auf:Ihr Standard-Wallet-Verzeichnis existiert nicht. Möchten Sie es jetzt erstellen?

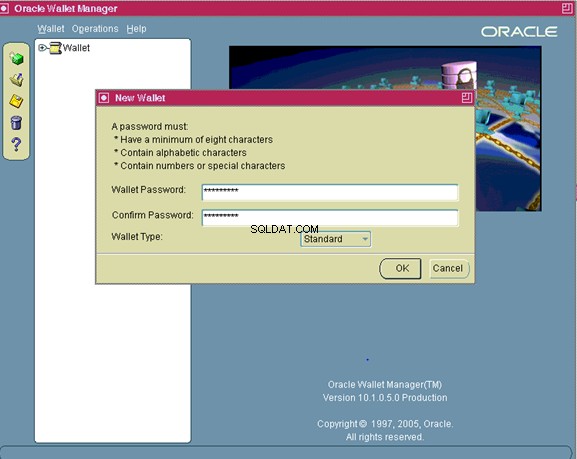

Der neue Brieftaschenbildschirm fordert Sie nun auf, ein Passwort für Ihre Brieftasche einzugeben

Geben Sie das Passwort ein und merken Sie es sich

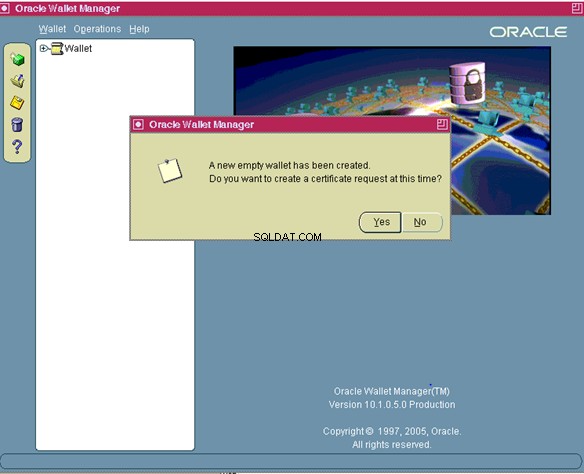

Eine neue leere Brieftasche wurde erstellt. Möchten Sie jetzt eine Zertifikatsanforderung erstellen?

Nachdem Sie auf „Ja“ geklickt haben, wird der Bildschirm „Zertifikatanforderung erstellen“ angezeigt

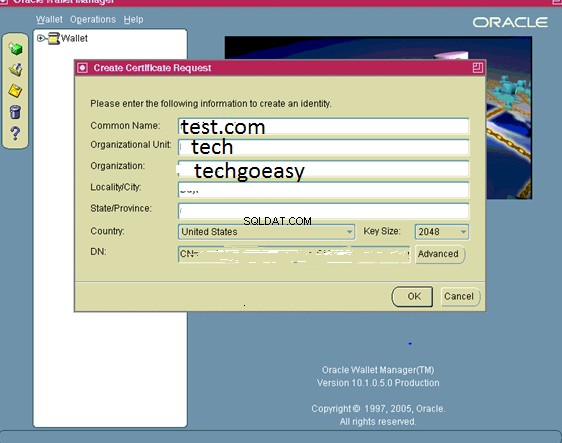

Geben Sie die entsprechenden Werte ein, wobei:

| Allgemeiner Name | Das ist der Name Ihres Servers inklusive der Domain. |

| Organisationseinheit:(optional) | Die Einheit innerhalb Ihrer Organisation. |

| Organisation | Es ist der Name Ihrer Organisation |

| Ort/Stadt | Es ist Ihr Ort oder Ihre Stadt. |

| Staat/Provinz | ist der vollständige Name Ihres Staates oder Ihrer Provinz, nicht abkürzen. |

Wählen Sie Ihr Land aus der Dropdown-Liste und als Schlüssellänge mindestens 2048 aus. Klicken Sie auf OK.

Hinweis:Abhängig von Ihrem Zertifikatsanbieter akzeptiert dieser möglicherweise nicht die MD5-basierte Zertifikatsanforderung (CSR), die von Oracle Wallet Manager (OWM) generiert wird. Beispielsweise akzeptiert VeriSign jetzt nur SHA12048-Bit-basierte CSRs oder höher. In solchen Fällen müssen Sie die MD5-CSR in eine geeignete SHA1-basierte CSR konvertieren.

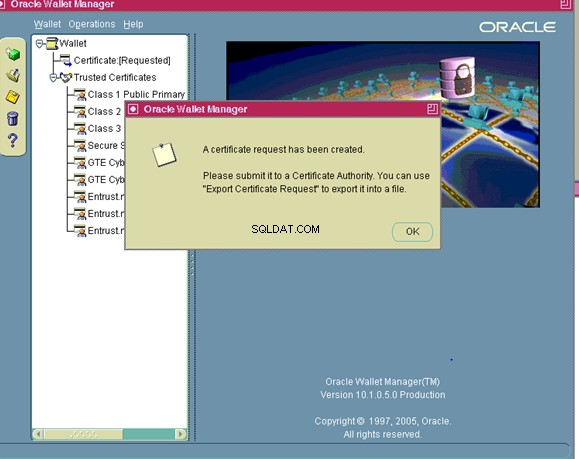

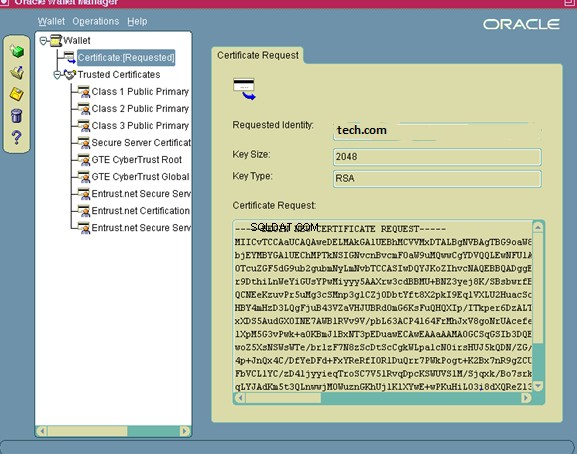

Klicken Sie auf Auf Zertifikat angefordert

Sie müssen die Zertifikatsanforderung exportieren, bevor Sie sie an eine Zertifizierungsstelle senden können.

- Klicken Sie auf das Zertifikat [Angefordert], um es hervorzuheben.

- Klicken Sie im Menü auf Vorgänge>

Zertifikatsanforderung exportieren

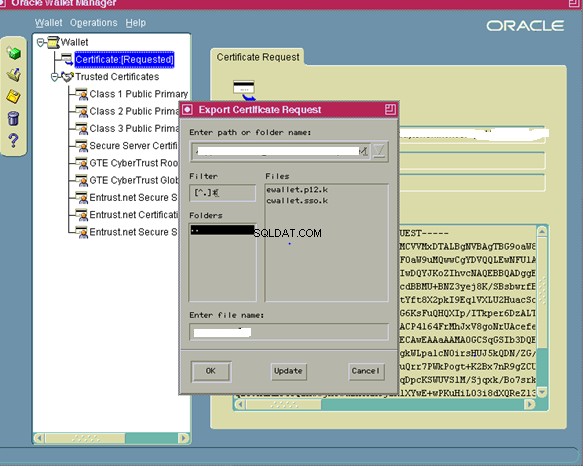

- Speichern Sie die Datei als server.csr

- Klicken Sie im Menü auf Wallet und dann auf Speichern.

- Ändern Sie auf dem Bildschirm „Verzeichnis auswählen“ das Verzeichnis in Ihr vollständig qualifiziertes Wallet-Verzeichnis.

- Klicken Sie auf OK.

- Klicken Sie im Menü auf "Wallet" und aktivieren Sie das Kontrollkästchen "Automatische Anmeldung".

Stellen Sie sicher, dass Sie sich dieses Passwort merken werden. Sie müssen das Passwort jedes Mal verwenden, wenn Sie die Brieftasche mit Oracle Wallet Manager öffnen oder Operationen an der Brieftasche über die Befehlszeilenschnittstelle ausführen. Wenn die automatische Anmeldung aktiviert ist, müssen Prozesse, die vom Betriebssystembenutzer, der die Brieftasche erstellt hat, gesendet werden, das Passwort nicht angeben, um auf die Brieftasche zuzugreifen.

- Beenden Sie den Wallet Manager.

Das Wallet-Verzeichnis enthält nun die folgenden Dateien:

cwallet.sso

ewallet.p12

server.csr

Sie können server.csr jetzt an Ihre Zertifizierungsstelle senden, um ein Serverzertifikat anzufordern

Schritt 5

Importieren Sie Ihr Serverzertifikat in das Wallet

Nachdem Sie Ihr Serverzertifikat von Ihrer Zertifizierungsstelle erhalten haben, müssen Sie es in Ihr Wallet importieren. Kopieren Sie das Zertifikat mit einer der folgenden Methoden nach tech.crt im Wallet-Verzeichnis auf Ihrem Server:

- ftp das Zertifikat (im Binärmodus)

- kopieren Sie den Inhalt und fügen Sie ihn in server.crt ein

Befolgen Sie diese Schritte, um tech.crt in Ihr Wallet zu importieren:

- Öffnen Sie den Wallet Manager als Hintergrundprozess:

$owm &

- Klicken Sie im Menü auf Wallet und dann auf Open.

- Antworten Sie mit Ja, wenn Sie dazu aufgefordert werden:

Ihr Standard-Wallet-Verzeichnis existiert nicht.

Möchten Sie fortfahren?

- Ändern Sie auf dem Bildschirm „Verzeichnis auswählen“ das Verzeichnis in Ihr vollständig qualifiziertes Wallet-Verzeichnis und

klicken Sie auf OK

- Geben Sie Ihr Wallet-Passwort ein und klicken Sie auf OK.

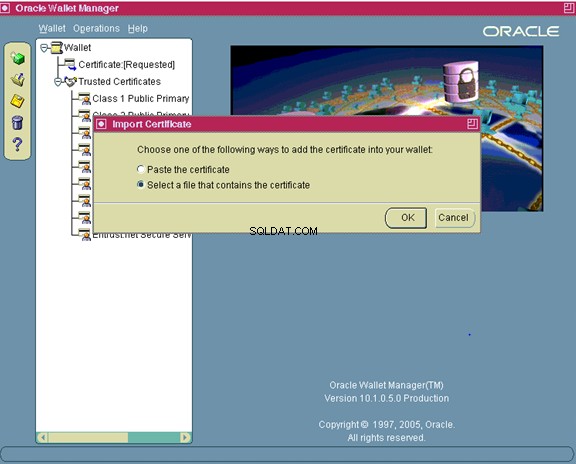

- Navigieren Sie im Menü von Oracle Wallet Manager zu Operations Import

Benutzerzertifikat.

Serverzertifikate sind eine Art Benutzerzertifikat. Da die Zertifizierungsstelle ein Zertifikat für den Server ausgestellt und ihren Distinguished Name (DN) in das Betrefffeld eingefügt hat, ist der Server der Zertifikatseigentümer und somit der „Benutzer“ für dieses Benutzerzertifikat.

- Klicken Sie auf OK.

- Doppelklicken Sie auf server.crt, um es zu importieren.

- Wallet speichern:

- Klicken Sie im Oracle Wallet Manager-Menü auf Wallet.

- Vergewissern Sie sich, dass das Kontrollkästchen Automatische Anmeldung aktiviert ist.

- Klicken Sie auf Speichern

Hinweis:Wenn nicht alle vertrauenswürdigen Zertifikate, aus denen die Kette von server.crt besteht, in der Brieftasche vorhanden sind, schlägt das Hinzufügen des Zertifikats fehl. Beim Erstellen des Wallets wurden die Zertifikate für die gängigsten CA’s (wie VeriSign, GTE und Entrust) automatisch eingebunden. Wenden Sie sich an Ihre Zertifizierungsstelle, wenn Sie ihr Zertifikat hinzufügen müssen, und speichern Sie die bereitgestellte Datei als ca.crt im Wallet-Verzeichnis in einem base64-Format. Eine andere Möglichkeit besteht darin, den nachstehenden Anweisungen zu folgen, um ca.crt aus Ihrem Serverzertifikat (server.crt) zu erstellen. Wenn Ihre Zertifizierungsstelle ein Zwischenzertifikat bereitgestellt hat (um die Kette zu vervollständigen), speichern Sie die bereitgestellte Datei als intca.crt in einem Base64-Format. Diese muss vor dem Importieren von server.crt in Oracle Wallet Manager importiert werden. Zertifikate, die aus mehreren Teilen bestehen (z. B. Typ P7B), würden ebenfalls in diese Kategorie fallen

Erstellen des Zertifikats Ihrer Zertifizierungsstelle

So erstellen Sie ca.crt

- Kopieren Sie tech.crt mit einer der folgenden Methoden auf Ihren PC (falls erforderlich):

ftp (im Binärmodus) tech.crt auf Ihren PC kopieren Sie den Inhalt von server.crt und fügen Sie ihn in den Editor auf dem PC ein. Speichern Sie die Datei als server.crt

- Doppelklicken Sie auf server.crt, um es mit der Cyrpto Shell-Erweiterung zu öffnen.

- Klicken Sie auf der Registerkarte Zertifizierungspfad auf die erste (oberste) Zeile und dann auf Zertifikat anzeigen.

- Klicken Sie auf der Registerkarte "Details" auf "In Datei kopieren". Dadurch wird der Exportassistent gestartet.

- Klicken Sie auf "Weiter", um fortzufahren.

- Wählen Sie Base64-codiertes X.509 (.CER) aus und klicken Sie auf „Weiter“.

- Klicken Sie auf Durchsuchen und navigieren Sie zum Verzeichnis Ihrer Wahl.

- Geben Sie ca.crt als Namen ein und klicken Sie auf OK, um das Zertifikat zu exportieren.

- Schließen Sie den Assistenten.

- Kopieren Sie ca.crt mit einer der folgenden Methoden zurück in Ihr Wallet-Verzeichnis (falls erforderlich):

ftp (im Binärmodus) ca.crt in Ihr Wallet-Verzeichnis auf Anwendungsebene kopieren Sie den Inhalt von ca.crt und fügen Sie es mit einem Texteditor in eine neue Datei in Ihrem Wallet-Verzeichnis auf Anwendungsebene ein. Speichern Sie die Datei als ca.crt

Wenn es ein Zwischenzertifikat gibt, exportieren Sie dieses ebenfalls mit derselben Technik

Detaillierte Schritte zum Importieren von Zertifikaten mit Screenshots

owm &

Klicken Sie dann auf Brieftasche -> Öffnen

Klicken Sie auf Ja

Geben Sie den vollständigen Pfad des Wallet-Verzeichnisses ein

Geben Sie das Wallet-Passwort ein

Jetzt Operationen:Benutzerzertifikat importieren

Alternativ können Sie das Zertifikat auch mit dem orapki-Befehl hinzufügen

orapki wallet hinzufügen \

-wallet . \

-trusted_cert \

-cert ca.crt \

-pwd

orapki wallet hinzufügen \

-wallet . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Wichtiger Schritt

Wenn Sie das CA-Zertifikat importieren müssen, müssen Sie auch den Inhalt der Datei ca.crt zur Datei b64InternetCertificate.txt hinzufügen, die sich im Verzeichnis 10.1.2 ORACLE_HOME/sysman/config befindet:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Wenn Sie auch ein Zwischenzertifikat (intca.crt) erhalten haben, müssen Sie dieses auch zur b64InternetCertificate.txt hinzufügen:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Schritt 6

Ändern Sie die OPMN-Wallet

- Navigieren Sie zum Verzeichnis $INST_TOP/certs/opmn.

- Erstellen Sie ein neues Verzeichnis namens BAK.

- Verschieben Sie die Dateien ewallet.p12 und cwallet.sso in das gerade erstellte BAK-Verzeichnis.

- Kopieren Sie die Dateien ewallet.p12 und cwallet.sso aus dem Verzeichnis $INST_TOP/certs/Apache in das Verzeichnis $INST_TOP/certs/opmn.

Schritt 7

Aktualisieren Sie die JDK Cacerts-Datei

Oracle Web Services erfordert, dass das Zertifikat der Zertifizierungsstelle, die Ihr Serverzertifikat ausgestellt hat (ca.crt aus dem vorherigen Schritt), in der JDK-cacerts-Datei vorhanden ist. Darüber hinaus erfordern einige Funktionen von XML Publisher und BI Publisher das Vorhandensein des Serverzertifikats (server.crt aus dem vorherigen Schritt).

Befolgen Sie diese Schritte, um sicherzustellen, dass diese Anforderungen erfüllt sind:

- Navigieren Sie zum Verzeichnis $OA_JRE_TOP/lib/security.

- Sichern Sie die vorhandene cacerts-Datei.

- Kopieren Sie Ihre ca.crt- und server.crt-Dateien in dieses Verzeichnis und geben Sie den folgenden Befehl ein, um sicherzustellen, dass cacerts Schreibberechtigungen hat:

$ chmod u+w cacerts

Schritt 8

Aktualisieren Sie die Kontextdatei

Verwenden Sie den Kontext-Editor von E-Business Suite – Oracle Applications Manager (OAM), um die SSL-bezogenen Variablen wie in dieser Tabelle gezeigt zu ändern:

| SSL-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Schritt 9 – Autoconfig ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Verwandte Artikel

Automatische Konfiguration

Schritte zum Ausführen von Autoconfig auf einer R12-Anwendung, einschließlich Datenbank- und Anwendungsebene

Speicherort der Autoconfig-Vorlagen für Oracle-Apps und So passen Sie die Vorlage für Autoconfig-Dateien an

Schritt 10 – Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Zu verwendende Schritte, wenn Sie sich für SSL-Terminator mit Oracle-Apps R12 entscheiden

Zertifikate müssen nicht erstellt und auf dem Webserver installiert werden. Das Zertifikat wird im SSL-Terminator installiert. In diesem Fall müssen wir nur den unten angegebenen Kontextdateiparameter festlegen

| Änderungen bei Verwendung eines SSL Accelerator | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | Wert des externen Schnittstellenports des SSL-Beschleunigers |

| s_webentryhost | gleich wie s_webhost | SSL Accelerator-Hostname |

| s_webentrydomain | dasselbe wie s_domainname | SSL Accelerator-Domänenname |

| s_enable_sslterminator | # | Entfernen Sie das „#“, um ssl_terminator.conf in Umgebungen mit SSL-Ende zu verwenden |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll, s_webentryhost, s_webentrydomain, s_active_webport |

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Schritte für die End-to-End-Verschlüsselung mit Pass-Through-Konfiguration auf Load Balancer

1) Alle für einen einzelnen Webserver angegebenen Schritte müssen ausgeführt werden.

2) Das Zertifikat muss mit dem Load-Balancer-Namen

erstellt werden3) Wir können die Zertifikatsschritte auf einem Knoten ausführen und dann alle Schritte auf die anderen Knoten kopieren

Kontextwertänderungen

| SSL-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Datenbankeinrichtung erforderlich

Oracle-Produkte wie Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore und Pricing greifen über das Internet im HTTP- oder HTTPS-Verbindungsmodus auf Daten zu. Die Implementierung von SSL für den Oracle-Datenbankserver (der als Client fungiert, der Anforderungen an den Webserver sendet) verwendet den Oracle Wallet Manager zum Einrichten einer Oracle-Wallet.

Hinweis:Dies ist eine obligatorische Anforderung für Oracle iStore-Schaufensterseiten, wenn die Webschicht auch SSL-fähig ist.

Um die HTTPS-Client-Anfrage von der Datenbank über UTL_HTTP zu ermöglichen, müssen Sie einen Truststore im Wallet-Format einrichten. Für dieses Wallet benötigen Sie kein Serverzertifikat. Sie müssen nur das Root-CA-Zertifikat für die Root-CAs importieren, die der Vertrauensanker für die Sites sind, zu denen Sie UTL_HTTP benötigen, um eine Verbindung herzustellen.

1) Nachdem Sie Ihre Umgebung für die Datenbankebene eingerichtet haben, navigieren Sie zum Verzeichnis $ORACLE_HOME/appsutil.2) Erstellen Sie ein neues Wallet-Verzeichnis mit dem Namen:wallet

3) Navigieren Sie zum neu erstellten Wallet-Verzeichnis.

/>4) Öffnen Sie den Wallet Manager als Hintergrundprozess:

owm &

5)Navigieren Sie im Menü des Oracle Wallet Manager zu Wallet -> New.

Antworten Sie NEIN bei:Your default wallet directory existiert nicht. Möchten Sie es jetzt erstellen?

Der Bildschirm „Neue Brieftasche“ fordert Sie nun auf, ein Passwort für Ihre Brieftasche einzugeben.

Klicken Sie auf NEIN, wenn Sie dazu aufgefordert werden:

Eine neue leere Brieftasche wurde erstellt. Möchten Sie jetzt eine Zertifikatsanforderung erstellen?6) Wenn Sie ca.crt importieren müssen:

Navigieren Sie im Oracle Wallet Manager-Menü zu Vorgänge -> Vertrauenswürdiges Zertifikat importieren.

Klicken Sie auf OK.

Doppelklicken Sie auf ca.crt, um es zu importieren.7) Speichern Sie die Brieftasche:

Klicken Sie im Oracle Wallet Manager-Menü auf Brieftasche.

Vergewissern Sie sich, dass das Kontrollkästchen Automatische Anmeldung aktiviert ist.

Klicken Sie auf Speichern .

Um zu testen, ob das Wallet richtig eingerichtet und zugänglich ist, melden Sie sich als Benutzer der App bei SQLPLUS an und führen Sie Folgendes aus:SQL>select utl_http.request('[address to access]', '[proxy address]' , 'file:[vollständiger Pfad zum Wallet-Verzeichnis]', null) from dual;

wo:

„[Zugriffsadresse]“ =die URL für Ihr E-Business Suite Rapid Install Portal.

„[Proxy-Adresse]“ =die URL Ihres Proxy-Servers oder NULL, wenn Sie keinen Proxy-Server verwenden.

‘file:[vollständiger Pfad zum Wallet-Verzeichnis]’ =der Speicherort Ihres Wallet-Verzeichnisses (geben Sie nicht die tatsächlichen Wallet-Dateien an).

Der letzte Parameter ist das Wallet-Passwort, das standardmäßig auf null gesetzt ist.

Verwandte Links

Aktivieren von SSL oder TLS in Oracle E-Business Suite Release 12 (Dok.-ID 2143099.1)

So finden Sie R12-Komponenten Version

40 Adpatch-Frage, die jeder DBA kennen sollte

awk-Befehl

Keytool-Befehl