Inhaltsverzeichnis

Einführung in die Aktivierung von TLS in R12.1

- Die Daten zwischen Webbrowser und Webserver werden in der R12-Anwendung unverschlüsselt übertragen, sodass das Passwort und andere Informationen vom Sniffer verfolgt werden können. Wir vermeiden dies, indem wir TLS in R12 implementieren.

- Bei der TLS-Implementierung werden die Daten in verschlüsselter Form übertragen und nur Webbrowser und Webserver können sie entschlüsseln. Die Implementierung erfordert das SSL-Zertifikat und die Konfiguration in der R12-Umgebung gemäß der Konfiguration

Transport Layer Security (TLS)

Transport Layer Security oder TLS ist der Nachfolger von SSL. TLS ist wie SSL ein Protokoll, das den Datenverkehr zwischen einem Client und einem Server verschlüsselt. TLS stellt eine verschlüsselte Verbindung zwischen zwei Computern her, die es ermöglicht, private Informationen ohne die Probleme des Abhörens, der Datenmanipulation oder der Fälschung von Nachrichten zu übertragen.

Was ist SSL?

SSL ist eine Technologie, die die wesentlichen Funktionen der gegenseitigen Authentifizierung, Datenverschlüsselung und Datenintegrität für sichere Transaktionen definiert. Der Datenaustausch zwischen dem Client und dem Server bei solchen sicheren Transaktionen soll das Secure Sockets Layer (SSL) verwenden. Dies wurde zugunsten der bevorzugten TLS-Referenz für die Zukunft verworfen.

Funktionsweise von SSL/TLS

- Der Client sendet im HTTPS-Verbindungsmodus eine Anfrage an den Server.

- Der Server präsentiert dem Client sein digitales Zertifikat. Dieses Zertifikat enthält die identifizierenden Informationen des Servers wie Servername, Organisation und öffentlicher Serverschlüssel sowie digitale Signatur des privaten CA-Schlüssels

- Der Client (Webbrowser) hat die öffentlichen Schlüssel aller CA. Es entschlüsselt den privaten Schlüssel des digitalen Zertifikats. Diese Überprüfung beweist, dass der Absender Zugriff auf den privaten Schlüssel hatte und daher wahrscheinlich die Person ist, die dem öffentlichen Schlüssel zugeordnet ist. Wenn die Überprüfung erfolgreich verläuft, wird der Server als vertrauenswürdiger Server authentifiziert.

- Der Client sendet dem Server eine Liste der Verschlüsselungsstufen oder Chiffren, die er verwenden kann.

- Der Server empfängt die Liste und wählt die stärkste gemeinsame Verschlüsselungsstufe aus.

- Der Client verschlüsselt eine Zufallszahl mit dem öffentlichen Schlüssel des Servers und sendet das Ergebnis an den Server (das nur der Server mit seinem privaten Schlüssel entschlüsseln können sollte); beide Parteien verwenden dann die Zufallszahl, um einen eindeutigen Sitzungsschlüssel für die anschließende Verschlüsselung und Entschlüsselung von Daten während der Sitzung zu generieren

Aus den obigen Schritten geht also hervor, dass wir ein digitales Zertifikat für den Webserver benötigen .

Wichtiger Hinweis

Wir haben zuvor auch den Artikel gelesen

SSL oder TLS in Oracle Apps R12 aktivieren

- Der obige Artikel enthält die Implementierungsschritte für SSL V3/TLS1.0 mit Oracle Apps R12.0 und R12.1 Version.

- Dieser Artikel behandelt speziell die Schritte für die Implementierung von TLS 1.0/1.1/1.2 in R12.1

Die Aktivierung von TLS in R12.1 hängt von der Topologie der R12-Implementierung ab. Ich hebe hier alle wichtigen hervor.

- Eine einzelne Webserver-Bereitstellung.

Das ist ziemlich einfach. Wir benötigen das digitale Zertifikat für den Webserver. Die Schritte sind geradeaus. Der Datenverkehr zwischen Webbrowser und Webserver wird verschlüsselt

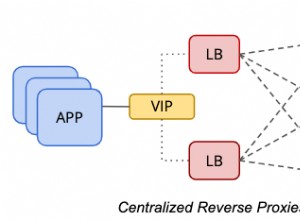

- Einen Load-Balancer zu haben, der 2 oder mehr Webserver bedient, macht es etwas komplizierter

In diesem Fall könnten wir folgende Optionen haben

- Ende-zu-Ende-Verschlüsselung des Datenverkehrs

Der gesamte Datenverkehr, d. h. vom Browser zum Load Balancer und vom Load Balancer zum Webserver, ist verschlüsselt

Dafür gibt es zwei Möglichkeiten

- Pass-Through-Konfiguration :Die Lastverteilung entschlüsselt/verschlüsselt in diesem Fall die Nachricht nicht, sondern leitet nur den Datenverkehr zum Webserver weiter

- Entschlüsselung/Verschlüsselung :Der Lastausgleich entschlüsselt in diesem Fall den Datenverkehr auf der Ebene des Lastausgleichs und verschlüsselt ihn dann erneut und sendet ihn an den Webserver, der ihn erneut entschlüsselt

- SSL-Terminator:Der Datenverkehr zwischen Webbrowser und Loadbalancer wird nur verschlüsselt. Der Load-Balance fungiert als SSL-Terminator und beendet das SSL auf Load-Balancer-Ebene und leitet den unverschlüsselten Datenverkehr an den Webserver weiter.

Schritte zum Aktivieren von TLS in R12.1 in jeder Topologie sind unten aufgeführt

Eine einzelne Webserver-Bereitstellung

Schritt 0 :Voraussetzung

1) Führen Sie ein Upgrade auf mindestens Java Development Kit (JDK) 7 durch.

Befolgen Sie dazu die Anweisungen in My Oracle Support Document 1467892.1, Using JDK 7.0 Latest Update with Oracle E-Business Suite Release 12.0 and 12.1.

2) – Aktualisieren Sie auf Oracle HTTP Server (OHS) 10.1.3.5.

Befolgen Sie dazu die Anweisungen in My Oracle Support Knowledge Document 454811.1, Upgrade to the Latest Oracle AS 10g 10.1.3.x Patch Festgelegt in Oracle E-Business Suite Release 12.

3) – Wenden Sie die CPU vom Oktober 2015 oder eine neuere CPU auf Oracle Fusion Middleware 10.1.3.5 an.

Laden Sie Patch 21845960 für UNIX oder Patch 21845962 für Windows von My herunter Oracle Support und befolgen Sie die Anweisungen in Dokument 2051000.1, Oracle E-Business Suite Releases 11i und 12 Critical Patch Update Knowledge Document (Oktober 2015).

4) – Wenden Sie plattformspezifische Updates an.

Für AIX und HP Nur Itanium, wenden Sie auch Patch 21948197 auf Oracle Fusion Middleware 10.1.3.5 an.

Nur für Windows:Wenden Sie auch Patch 22251660 auf Oracle Fusion Middle an ware 10.1.3.5.

5) – Wenden Sie Patch 22447165 und 22458773 auf Oracle Fusion Middleware 10.1.3.5 an.

6) – Wenden Sie produktspezifische Patches an.

•Oracle Workflow – Wenden Sie Patch 22974534 an:R12.OWF.B, um ein Problem mit dem Oracle Workflow Notification Mailer zu beheben.

•Oracle iProcurement – Wenden Sie die Patches an, die in My Oracle Support Knowledge Document 1937220.1, Punch-out in Oracle iProcurement and Exchange Fails After Supplier Site Migrates From SSLv3 to erwähnt werden TLS-Protokoll (mit SSL-Handshake SSLIOClosedOverrideGoodbyeKiss), die der entsprechenden Anwendungsversion entsprechen.

•Oracle iPayment – Stellen Sie sicher, dass Sie die in Dokument 1573912.1, All About Oracle Payments Release 12 Wallets and Payments Data Encryption aufgeführten Anforderungen für die Zahlungskonfiguration erfüllen . Wenden Sie außerdem Patch 22724663:R12.IBY.B an.

•Oracle XML Gateway – Informationen zu Patchanforderungen für Oracle E-Business Suite Release 12.1 finden Sie in Dokument 1961140.1, Konfigurieren von Oracle XML Gateway für die SSL/TLS-Authentifizierung in Oracle E -Business Suite-Version 12.1. Wenden Sie außerdem Patch 22922530:R12.ECX.B.

Schritt 1

Legen Sie Ihre Umgebung fest

- Melden Sie sich bei der Anwendungsebene als Betriebssystembenutzer an, dem die Dateien der Anwendungsebene gehören.

- Beziehen Sie Ihre Umgebungsdatei der Anwendungsebene (APPS

.env) aus dem Verzeichnis APPL_TOP. - Navigieren Sie zu $INST_TOP/ora/10.1.3 und beziehen Sie die Datei

.env, um Ihre 10.1.3 ORACLE_HOME-Variablen festzulegen. - Gehen Sie in das Verzeichnis $INST_TOP/certs/Apache

Erstellen Sie eine hostspezifische OpenSSL-Konfigurationsdatei in diesem Verzeichnis wie folgt

cat new.cnf [req] prompt = no default_md = sha256 distinguished_name = dn req_extensions = ext [dn] CN = www.example.com O = Example Inc OU = Key Team L = San Diego ST = California C = US [ext] subjectAltName = DNS:www.example.com,DNS:example.com

Erklärung

[req] prompt = no do not prompt default_md = sha256 the default message digest should be sha256 based distinguished_name = dn get the Distinguished Name from the [dn] section req_extensions = ext get the extensions from the [ext] section [dn] CN = www.example.com set Common Name to your full hostname O = Example Inc set the Organization to your company name OU = Key Team set Organizational Unit to any team or division within your company L = San Diego set Location to the city of your company's head quarters ST = California set State to the state or province or territory of your company's head quarters C = US set Country to the ISO country code of the county [ext] subjectAltName = DNS:www.example.com,DNS:example.com specify alternate hostnames.If the hostname of your site is WWW.<domain> also add the domain without the leading WWW. here.Otherwise just repeat the Common Name.

In unserem Fall wäre die Datei

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = www.techgoeasy.com

O = techgoeasy

OU = tech

L = Los Angles

ST = California

C = US

[ext]

subjectAltName = DNS: www.techgoeasy.com,DNS:techgoeasy.com

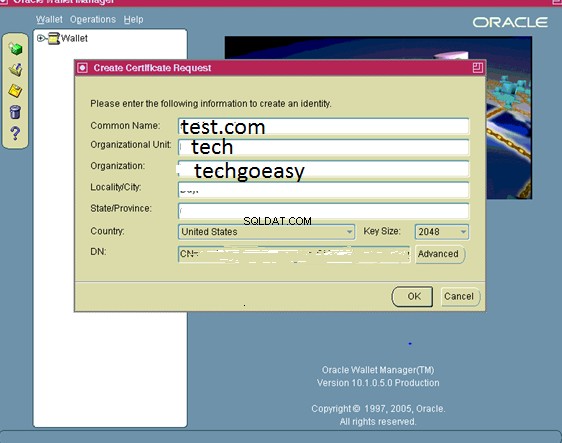

Wenn Sie sich erinnern, ist dies ähnlich wie bei Wallet mit SSL

Schritt 2 Erstellen Sie die CSR-Datei für die Zertifizierungserstellung

(a) PATH aktualisieren

PATH=$<10.1.3 OH>/Apache/open_ssl/bin:$PATH

(b) Stellen Sie sicher, dass LD_LIBRARY_PATH einen Pfad zu Ihrer Oracle Fusion Middleware 10.1.3 ORACLE_HOME/lib enthält.

export LD_LIBRARY_PATH=$LD_LIBRARY_PATH:< FMW 10.1.3 ORACLE_HOME>/lib

(c) Führen Sie nun den folgenden Befehl aus:

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Senden Sie die CSR an die Zertifizierungsstelle, um das Zertifikat zu erhalten

Wir verwenden hier kein Oracle Wallet

Schritt 3 Serverzertifikat und Zertifikatskettendateien von der Zertifizierungsstelle erhalten.

Von der Zertifizierungsstelle erhalten Sie Folgendes:

1)Ein CA-signiertes Serverzertifikat

2)Das Zertifikat der Root-CA

3)Die Zertifikate aller erforderlichen Zwischen-CAs

Wenn Sie nur eine Datei erhalten, können Sie diese Dateien mit der folgenden Methode erstellen

Erstellen des Zertifikats Ihrer Zertifizierungsstelle

So erstellen Sie ca.crt

- Kopieren Sie server.crt mit einer der folgenden Methoden auf Ihren PC (falls erforderlich):

ftp (im Binärmodus) server.crt auf Ihren PC

Kopieren Sie den Inhalt von server.crt und fügen Sie ihn in den Editor auf dem PC ein. Speichern Sie die Datei als server.crt

- Doppelklicken Sie auf server.crt, um es mit der Cyrpto Shell-Erweiterung zu öffnen.

- Klicken Sie auf der Registerkarte Zertifizierungspfad auf die erste (oberste) Zeile und dann auf Zertifikat anzeigen.

- Klicken Sie auf der Registerkarte "Details" auf "In Datei kopieren". Dadurch wird der Exportassistent gestartet.

- Klicken Sie auf "Weiter", um fortzufahren.

- Wählen Sie Base64-codiertes X.509 (.CER) und klicken Sie auf „Weiter“.

- Klicken Sie auf Durchsuchen und navigieren Sie zum Verzeichnis Ihrer Wahl.

- Geben Sie ca.crt als Namen ein und klicken Sie auf OK, um das Zertifikat zu exportieren.

- Schließen Sie den Assistenten.

- Kopieren Sie ca.crt mit einer der folgenden Methoden zurück in Ihr Wallet-Verzeichnis (falls erforderlich):

ftp (im Binärmodus) ca.crt in Ihr Wallet-Verzeichnis der Anwendungsebene. Kopieren Sie den Inhalt von ca.crt und fügen Sie ihn mit einem Texteditor in eine neue Datei im Wallet-Verzeichnis Ihrer Anwendungsebene ein. Speichern Sie die Datei als ca.crt

Platzieren Sie die obigen Dateien in demselben Verzeichnis, das Ihren privaten Serverschlüssel enthält:server.key.

Sie sollten sicherstellen, dass die Serverzertifikatsdatei server.crt heißt, das CA-Stammzertifikat ca.crt heißt und sich die Zwischenzertifikate in einer Datei namens intermediate.crt befinden.

Wenn Sie kein Zwischenzertifikat haben , führen Sie den folgenden Befehl aus, um eine leere Datei „intermediate.crt“ zu erstellen

echo -n > intermediate.crt

Vergewissern Sie sich, dass Ihr Verzeichnis $INST_TOP/certs/Apache die folgenden Dateien enthält

server.key

new.csr

server.crt

intermediate.crt

ca.crt

Erstellen Sie eine Zertifikatsdatei für OPMN, die das Serverzertifikat und alle Zwischenzertifikate enthält, indem Sie Folgendes ausführen:

cat server.crt intermediate.crt ca.crt> opmn.crt

Schritt 4 Aktualisieren Sie die Kontextdatei

Verwenden Sie den Kontext-Editor von E-Business Suite – Oracle Applications Manager (OAM), um die SSL-bezogenen Variablen wie in dieser Tabelle gezeigt zu ändern:

| SSL-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Schritt 5 Zusätzliche Konfiguration durchführen .

Kopieren Sie die Originaldateien von

Replace this line in the template:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

With the following:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,DES-CBC3-SHA"/>

The instructions here are to comment out one line and to add a new line to reference mod_ssl.so. Modify the following <IfDefine SSL> LoadModule ossl_module libexec/mod_ossl.so </IfDefine> To the following: <IfDefine SSL> #LoadModule ossl_module libexec/mod_ossl.so LoadModule ssl_module libexec/mod_ssl.so </IfDefine>

Step 1 - Comment out the following line in the template: #SSLWallet file:%s_web_ssl_directory%/Apache Step 2 - Add the following 3 lines into the template: SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt Step 3 - Replace the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM With the following: SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM tep 4 - Replace the following: SSLProtocol -all +TLSv1 +SSLv3 With the following: SSLProtocol all -SSLv2 -SSLv3

Schritt 6 Führen Sie eine zusätzliche Konfiguration durch, um TLS1.1 und TLS 1.2 zu aktivieren

Die folgende Änderung aktiviert die Protokolle TLS 1.1 und TLS 1.2, die in Java 7 standardmäßig nicht aktiviert sind.

Kopieren Sie die in der folgenden Tabelle aufgeführten Originaldateien von

| Benutzerdefinierte Vorlagendatei | Änderung |

( | Hinzufügen:

https.protocols=TLSv1,TLSv1.1,TLSv1.2 |

Schritt 7 Aktualisieren Sie die b64InternetCertificate.txt TrustStores .

Fügen Sie den Inhalt der Datei „ca.crt“ zur Datei „b64InternetCertificate.txt“ hinzu, die sich im Verzeichnis 10.1.2 ORACLE_HOME/sysman/config befindet:

| $ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt |

Schritt 8 – Aktualisieren Sie den cacerts TrustStore .

Wenn Sie Ihr Serverzertifikat von einer kommerziellen Zertifizierungsstelle erworben haben, müssen Sie diesen Schritt höchstwahrscheinlich nicht durchführen, da das Zertifikat der Stammzertifizierungsstelle bereits in cacerts vorhanden ist. Der keytool-Befehl informiert Sie, wenn Sie versuchen, ein Zertifikat hinzuzufügen, das bereits in cacerts vorhanden ist.

Befolgen Sie diese Schritte, um sicherzustellen, dass diese Anforderungen erfüllt sind:

- Navigieren Sie zum Verzeichnis $OA_JRE_TOP/lib/security.

- Sichern Sie die vorhandene cacerts-Datei.

- Kopieren Sie Ihre ca.crt-Dateien in dieses Verzeichnis und führen Sie den folgenden Befehl aus, um sicherzustellen, dass cacerts Schreibberechtigungen hat

$ chmod u+w cacerts

Fügen Sie Ihren Apache ca.crt zu cacerts hinzu:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Wenn Sie dazu aufgefordert werden, geben Sie das Keystore-Passwort ein (das Standardpasswort ist „changeit“).

Fügen Sie Ihren Apache ca.crt zu cacerts hinzu:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Wenn Sie dazu aufgefordert werden, geben Sie das Keystore-Passwort ein (das Standardpasswort ist „changeit“).

Fügen Sie Ihren Apache ca.crt zu cacerts hinzu:

$ keytool -importcert -alias ApacheRootCA -file ca.crt -v -keystore cacerts

Wenn Sie dazu aufgefordert werden, geben Sie das Keystore-Passwort ein (das Standardpasswort ist „changeit“).

$ chmod u-w cacerts

Schritt 9 – Autoconfig ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Schritt 10 – Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Zu verwendende Schritte, wenn Sie sich für SSL-Terminator entscheiden

Das Erstellen und Installieren von Zertifikaten auf dem Webserver ist nicht erforderlich. In diesem Fall müssen wir nur den unten angegebenen Kontextdateiparameter festlegen

| Änderungen bei Verwendung eines SSL Accelerator | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | Wert des externen Schnittstellenports des SSL-Beschleunigers |

| s_webentryhost | gleich wie s_webhost | SSL Accelerator-Hostname |

| s_webentrydomain | dasselbe wie s_domainname | SSL Accelerator-Domänenname |

| s_enable_sslterminator | # | Entfernen Sie das „#“, um ssl_terminator.conf in Umgebungen mit SSL-Ende zu verwenden |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll, s_webentryhost, s_webentrydomain, s_active_webport |

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Schritte für die End-to-End-Verschlüsselung mit Pass-Through-Konfiguration auf Load Balancer

1) Alle für einen einzelnen Webserver angegebenen Schritte müssen ausgeführt werden.

2) Das Zertifikat muss mit dem Load-Balancer-Namen

erstellt werden3) Wir können die Zertifikatsschritte auf einem Knoten ausführen und dann alle Schritte auf die anderen Knoten kopieren

Kontextwertänderungen

| SSL-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Schritte für die End-to-End-Verschlüsselung mit Verschlüsselung/Entschlüsselung auf Load Balancer

1) Alle für einen einzelnen Webserver angegebenen Schritte müssen ausgeführt werden.

2) Das Zertifikat muss auch auf Load-Balancer-Ebene und Web-Knoten-Ebene erstellt werden. Es muss auf beiden Seiten mit dem Load-Balancer-Namen

erstellt werden3) Wir können die Zertifikatsschritte auf einem Webknoten ausführen und dann alle Schritte auf die anderen Knoten kopieren

4) Der Lastenausgleich sollte das Client-SSL-Zertifikat für das Webknotenzertifikat haben

Kontextwertänderungen

| SSL-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-SSL-Wert | SSL-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Zusätzliche Konfiguration

Einrichtung der Datenbankebene

Oracle-Produkte wie Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore und Pricing nutzen die Datenbank als HTTP-Client. Die Implementierung von TLS für den Oracle-Datenbankserver (der als Client fungiert, der Anforderungen an den Webserver sendet) verwendet den Oracle Wallet Manager zum Einrichten einer Oracle-Wallet.

Um die HTTPS-Client-Anfrage von der Datenbank mit UTL_HTTP zu ermöglichen, müssen Sie einen Truststore im Wallet-Format einrichten. Für dieses Wallet benötigen Sie kein Serverzertifikat. Sie müssen nur das Root-CA-Zertifikat für die Root-CAs importieren, die der Vertrauensanker für die Sites sind, zu denen Sie UTL_HTTP benötigen, um eine Verbindung herzustellen.

- Navigieren Sie nach dem Festlegen Ihrer Umgebung für die Datenbankebene zum Verzeichnis $ORACLE_HOME/appsutil.

- Erstellen Sie ein neues Wallet-Verzeichnis namens wallet.

- Navigieren Sie zum neu erstellten Wallet-Verzeichnis.

- Öffnen Sie den Oracle Wallet Manager als Hintergrundprozess.

owm &

- Navigieren Sie im Oracle Wallet Manager-Menü zu Wallet> Neu .

Antworten Sie mit NEIN auf:Ihr Standard-Wallet-Verzeichnis existiert nicht. Möchten Sie es jetzt erstellen? Der neue Brieftaschenbildschirm fordert Sie nun auf, ein Passwort für Ihre Brieftasche einzugeben. Klicken Sie auf NEIN, wenn Sie dazu aufgefordert werden:Eine neue leere Brieftasche wurde erstellt. Möchten Sie jetzt eine Zertifikatsanforderung erstellen? - Wenn Sie ca.crt importieren müssen, navigieren Sie im Oracle Wallet Manager-Menü zu Vorgänge> Vertrauenswürdiges Zertifikat importieren . Klicken Sie auf OK . Doppelklicken Sie auf ca.crt, um es zu importieren.

- Wallet speichern:Klicken Sie im Oracle Wallet Manager-Menü auf Wallet . Bestätigen Sie die Automatische Anmeldung Kontrollkästchen ist aktiviert. Klicken Sie auf Speichern .

Um zu testen, ob die Brieftasche ordnungsgemäß eingerichtet und zugänglich ist, melden Sie sich als Benutzer der App bei SQLPLUS an und führen Sie Folgendes aus:

SQL>select utl_http.request(‘[address to access]’, ‘[proxy address]’, ‘file:[full path to wallet directory]’, null) from dual;

wo:

‘[Zugriffsadresse]‘ =die URL für Ihr Oracle E-Business Suite Rapid Install Portal.

‘[Proxy-Adresse] ‘ =die URL Ihres Proxy-Servers oder NULL, wenn Sie keinen Proxy-Server verwenden.

‘file:[vollständiger Pfad zum Wallet-Verzeichnis]’ =der Speicherort Ihres Wallet-Verzeichnisses (geben Sie nicht die eigentlichen Wallet-Dateien an).

Der letzte Parameter ist das Wallet-Passwort, das standardmäßig auf null gesetzt ist.

Beispiele:

SQL>select utl_http.request('https://www.oracle.com/robots.txt','https://www-proxy.com:80', 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual;

SQL>select utl_http.request('https://www.oracle.com/robots.txt',null, 'file:/d1/oracle/db/tech_st/12.1.0/appsutil/wallet', null) from dual; Wenn das Wallet richtig eingerichtet wurde, werden Ihnen die ersten 2.000 Zeichen der HTML-Seite zurückgegeben.

Verwandte Links

Aktivieren von SSL oder TLS in Oracle E-Business Suite Release 12 (Dok.-ID 2143099.1)

So finden Sie R12-Komponenten Version

40 Adpatch-Frage, die jeder DBA kennen sollte

awk-Befehl

Keytool-Befehl