Hier würden wir uns die detaillierten Schritte zum Aktivieren von TLS in Oracle Apps R12.2 ansehen

Inhaltsverzeichnis

Einführung:

Die Daten zwischen Webbrowser und Webserver werden in der R12-Anwendung unverschlüsselt übertragen, sodass das Passwort und andere Informationen per Sniffer verfolgt werden können. Wir vermeiden dies, indem wir SSL in R12 implementieren.

Bei der SSL-Implementierung werden die Daten in verschlüsselter Form übertragen und nur Webbrowser und Webserver können sie entschlüsseln.

Die Implementierung erfordert das SSL-Zertifikat und die Konfiguration in der R12-Umgebung gemäß der Konfiguration

Was ist SSL?

SSL und TLS sind das kryptografische Protokoll, das den Datenschutz zwischen kommunizierenden Anwendungen und ihren Benutzern im Internet gewährleistet

Was ist Transport Layer Security (TLS)

Transport Layer Security oder TLS ist der Nachfolger von SSL. TLS ist wie SSL ein Protokoll, das den Datenverkehr zwischen einem Client und einem Server verschlüsselt. TLS stellt eine verschlüsselte Verbindung zwischen zwei Computern her, die es ermöglicht, private Informationen ohne die Probleme des Abhörens, der Datenmanipulation oder der Fälschung von Nachrichten zu übertragen.

Wie SSL funktioniert

- Der Client sendet im HTTPS-Verbindungsmodus eine Anfrage an den Server.

- Der Server präsentiert dem Client sein digitales Zertifikat. Dieses Zertifikat enthält die identifizierenden Informationen des Servers wie den Servernamen, den öffentlichen Schlüssel der Organisation und des Servers sowie die digitale Signatur des privaten CA-Schlüssels

- Der Client (Webbrowser) hat die öffentlichen Schlüssel aller CA. Es entschlüsselt den privaten Schlüssel des digitalen Zertifikats. Diese Überprüfung beweist, dass der Absender Zugriff auf den privaten Schlüssel hatte und daher wahrscheinlich die Person ist, die dem öffentlichen Schlüssel zugeordnet ist. Wenn die Überprüfung erfolgreich verläuft, wird der Server als vertrauenswürdiger Server authentifiziert.

- Der Client sendet dem Server eine Liste der Verschlüsselungsstufen oder Chiffren, die er verwenden kann.

- Der Server empfängt die Liste und wählt die stärkste gemeinsame Verschlüsselungsstufe aus.

- Der Client verschlüsselt eine Zufallszahl mit dem öffentlichen Schlüssel des Servers und sendet das Ergebnis an den Server (das nur der Server mit seinem privaten Schlüssel entschlüsseln können sollte); beide Parteien verwenden dann die Zufallszahl, um einen eindeutigen Sitzungsschlüssel für die anschließende Verschlüsselung und Entschlüsselung von Daten während der Sitzung zu generieren

Die SSL-Implementierung hängt von der Topologie der R12-Implementierung ab. Ich hebe hier alle wichtigen hervor.

TLS-Beendigungspunkt

- Ein TLS-Terminierungspunkt ist der Endpunktserver für die verschlüsselte Verbindung, die von einem Client (z. B. einem Browser) initiiert wurde.

- Im Fall von Oracle E-Business Suite kann der Oracle HTTP-Server als TLS-Terminierungspunkt fungieren. Ein alternativer TLS-Endpunkt, z. B. ein Reverse-Proxy oder Load Balancer, kann vor dem Oracle HTTP-Server konfiguriert werden.

Verschiedene SSL-Topologien

- Eine einzelne Webserver-Bereitstellung mit TLS-Endpunkt als Webserver

Das ist ziemlich einfach. Wir benötigen das digitale Zertifikat für den Webserver. Die Schritte sind geradeaus. Der Datenverkehr zwischen Webbrowser und Webserver wird verschlüsselt

- Einen Load-Balancer zu haben, der 2 oder mehr Webserver bedient, macht es etwas komplizierter

In diesem Fall könnten wir folgende Optionen haben

1. Ende-zu-Ende-Verschlüsselung des Datenverkehrs (TLS-Terminierungspunkt als Webserver)

Der gesamte Datenverkehr, d. h. vom Browser zum Load Balancer und vom Load Balancer zum Webserver, ist verschlüsselt

Dafür gibt es zwei Möglichkeiten

a) Pass-Through-Konfiguration :Die Lastverteilung entschlüsselt/verschlüsselt in diesem Fall die Nachricht nicht, sondern leitet nur den Datenverkehr zum Webserver weiter

b) Entschlüsselung/Verschlüsselung :Der Lastausgleich entschlüsselt in diesem Fall den Datenverkehr auf der Ebene des Lastausgleichs und verschlüsselt ihn dann erneut und sendet ihn an den Webserver, der ihn erneut entschlüsselt

2. SSL-Terminator (Alternativer TLS-Terminierungspunkt):Der Datenverkehr zwischen Webbrowser und Load Balancer wird nur verschlüsselt. Der Load-Balance fungiert als SSL-Terminator und beendet das SSL auf Load-Balancer-Ebene und leitet den unverschlüsselten Datenverkehr an den Webserver weiter.

Schritte zur Durchführung der Konfiguration für jede Topologie sind unten angegeben

Eine einzelne Webserver-Bereitstellung mit TLS-Beendigungspunkt als Webserver

Wichtige Punkte

1) Aktualisieren Sie mindestens auf Java Development Kit (JDK) 7.

Die Verwendung von TLS 1.2 erfordert mindestens Java 7

2) Aktualisieren Sie die Oracle Fusion-Middleware.

Die Verwendung von TLS 1.2 erfordert Oracle Fusion Middleware 1.1.1.9

3) Wenden Sie produktspezifische Patches an.

Oracle Workflow – Wenden Sie Patch 22806350 an :R12.OWF.C, um ein Problem mit dem Oracle Workflow Notification Mailer zu beheben.

Oracle iProcurement – Wenden Sie die Patches an, die in My Oracle Support Knowledge Document 1937220.1 erwähnt werden , Oracle iProcurement, Exchange und OSN schlagen fehl, nachdem die Lieferantenseite von SSLv3 zum TLS-Protokoll migriert wurde (mit SSL-Handshake SSLIOClosedOverrideGoodbyeKiss) , die den entsprechenden Anwendungsversionen entspricht.

Oracle iPayment – Wenden Sie Patch 22522877 an :R12.IBY.C.

Oracle XML Gateway – Wenden Sie Patch 22326911 an :R12.ECX.C.

Schritt 1

Legen Sie Ihre Umgebung fest

Die in diesem Abschnitt aufgeführten Schritte müssen auf dem (laufenden) Run-Dateisystem ausgeführt werden, um sicherzustellen, dass beim nächsten Online-Patching das TLS-Setup dann an das Patch-Dateisystem weitergegeben wird. Zu diesem Zeitpunkt sollte kein aktiver Patch-Zyklus vorhanden sein. Um zu prüfen, ob bereits ein Online-Patching-Zyklus aktiv ist oder nicht, können Sie den folgenden Befehl verwenden:

UNIX:

$ adopt -status

- Melden Sie sich bei der Oracle E-Business Suite Release 12.2-Anwendungsebene als Betriebssystembenutzer an, der die Installationsdateien besitzt.

- Das Dateisystem, bei dem die Anwendungskontextdateivariable s_file_edition_type auf „run“ gesetzt ist, bezeichnet das Run-Dateisystem. Beziehen Sie Ihre Umgebungsdatei der Anwendungsebene (

.env) aus dem Verzeichnis APPL_TOP im Run-File-System. Geben Sie nicht die Datei APPS .env an, da sonst die 10.1.2-Umgebungsvariablen erfasst werden und Oracle Wallet Manager 11g nicht gestartet werden kann. Nach dem Abrufen der Umgebungsdatei sollte die $FILE_EDITION-Umgebungsvariable "run" sein. - Stellen Sie die Umgebungsvariable PATH so ein, dass sie den Speicherort von Fusion Middleware und die Variable DISPLAY für die owm-GUI enthält

Zum Beispiel

export PATH=$FMW_HOME/webtier/bin:$FMW_HOME/oracle_common/bin:$PATH

export DISPLAY=

S Schritt 2

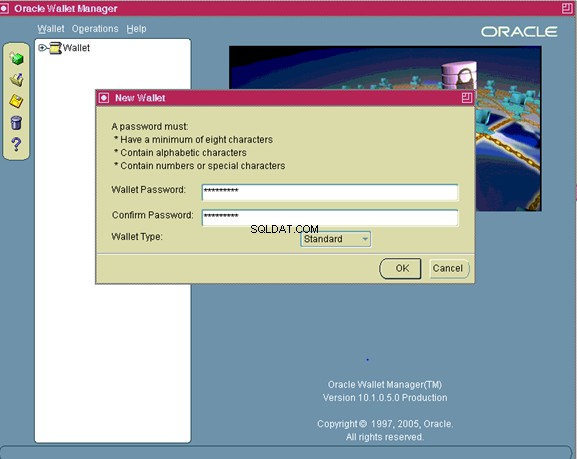

Erstellen Sie eine Brieftasche

Der Speicherort s_web_ssl_directory wird weiterhin von einigen Komponenten der Oracle E-Business Suite Version 12.2 (z. B. XML Gateway Transportation Agent OXTA) und während des Klonvorgangs von Oracle Fusion Middleware verwendet.

Wir können diesen Ort wie folgt finden

cat $CONTEXT_FILE|grep „s_web_ssl_directory“

Öffnen Sie den Wallet-Manager als Hintergrundprozess:

| $owm & |

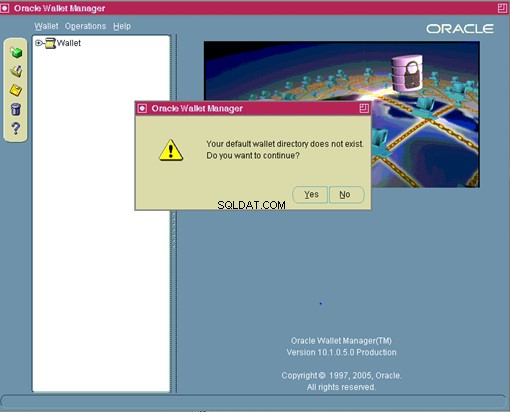

Navigieren Sie im Oracle Wallet Manager-Menü zu Wallet>

Neu.

Antworten Sie mit NEIN auf:Ihr Standard-Wallet-Verzeichnis existiert nicht. Möchten Sie es jetzt erstellen?

Der neue Brieftaschenbildschirm fordert Sie nun auf, ein Passwort für Ihre Brieftasche einzugeben

Geben Sie das Passwort ein und merken Sie es sich

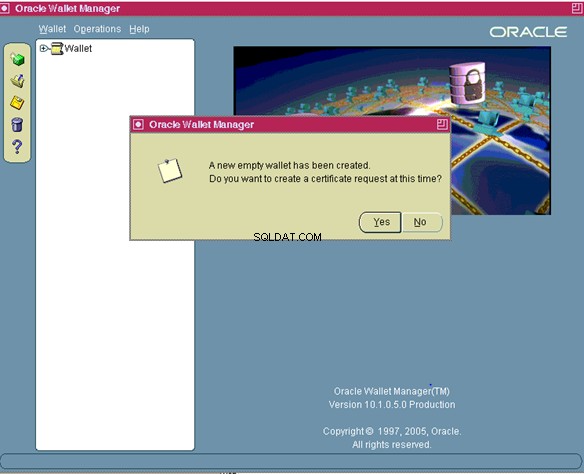

Eine neue leere Brieftasche wurde erstellt. Möchten Sie jetzt eine Zertifikatsanforderung erstellen?

Nachdem Sie auf „Ja“ geklickt haben, wird der Bildschirm „Zertifikatanforderung erstellen“ angezeigt:

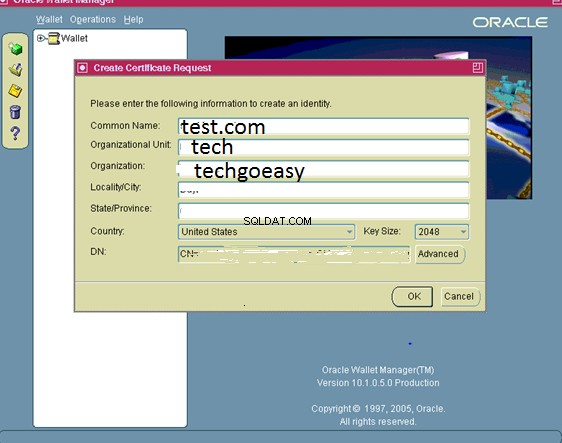

Geben Sie die entsprechenden Werte ein, wobei:

| Allgemeiner Name | Es ist der Name Ihres Servers einschließlich der Domain. |

| Organisationseinheit:(optional) | Die Einheit innerhalb Ihrer Organisation. |

| Organisation | Es ist der Name Ihrer Organisation |

| Ort/Stadt | Es ist Ihr Ort oder Ihre Stadt. |

| Staat/Provinz | ist der vollständige Name Ihres Staates oder Ihrer Provinz, nicht abgekürzt. |

Wählen Sie Ihr Land aus der Dropdown-Liste und als Schlüssellänge mindestens 2048 aus. Klicken Sie auf OK.

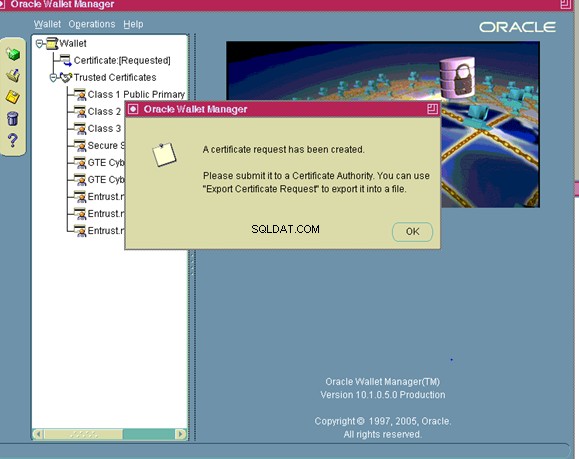

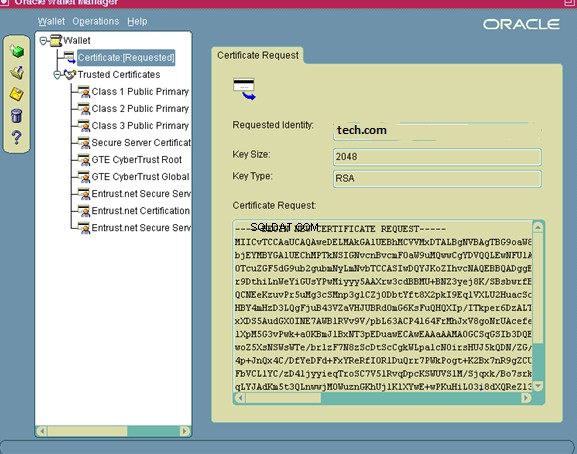

Klicken Sie auf Auf Zertifikat angefordert

Sie müssen die Zertifikatsanforderung exportieren, bevor Sie sie an eine Zertifizierungsstelle senden können.

- Klicken Sie auf das Zertifikat [Angefordert], um es hervorzuheben.

- Klicken Sie im Menü auf Vorgänge>

Zertifikatsanforderung exportieren

- Speichern Sie die Datei als server.csr

- Klicken Sie im Menü auf Wallet und dann auf Speichern.

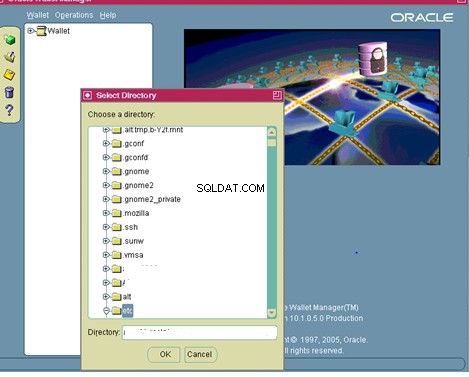

- Ändern Sie auf dem Bildschirm „Verzeichnis auswählen“ das Verzeichnis in Ihr vollständig qualifiziertes Wallet-Verzeichnis.

- Klicken Sie auf OK.

- Klicken Sie im Menü auf "Wallet" und aktivieren Sie das Kontrollkästchen "Automatische Anmeldung".

Stellen Sie sicher, dass Sie sich dieses Passwort merken werden. Sie müssen das Passwort jedes Mal verwenden, wenn Sie die Brieftasche mit Oracle Wallet Manager öffnen oder Operationen an der Brieftasche über die Befehlszeilenschnittstelle ausführen. Wenn die automatische Anmeldung aktiviert ist, müssen Prozesse, die vom Betriebssystembenutzer, der die Brieftasche erstellt hat, gesendet werden, das Passwort nicht angeben, um auf die Brieftasche zuzugreifen.

- Beenden Sie den Wallet Manager.

Das Wallet-Verzeichnis enthält nun die folgenden Dateien:

cwallet.sso

ewallet.p12

server.csr

Sie können jetzt server.csr an Ihre Zertifizierungsstelle senden, um ein Serverzertifikat anzufordern

Speichern Sie das Wallet mit wallet und save und geben Sie den Verzeichnispfad an

Senden Sie die Zertifikatsanforderung an eine Zertifizierungsstelle .

Hinweis:Änderungen am Signaturalgorithmus

Industriestandards für Verschlüsselungsalgorithmen werden ständig überprüft. Zertifikate, die mit einem SHA-1-basierten Signatur-Hash-Algorithmus als Industriestandard ausgestellt wurden, laufen aus. Viele Zertifizierungsstellen empfehlen oder schreiben SHA-2 als minimalen Signaturalgorithmus für die Ausstellung von Zertifikaten vor. Der Zeitrahmen für die Umstellung auf SHA-2 variiert je nach verwendeter Zertifizierungsstelle. Die Anforderung für SHA-2 wirkt sich auch auf Zwischenzertifikate aus, die ebenfalls SHA-2 sein müssen, um mit dem ausgestellten SHA-2-Zertifikat der Endeinheit zurückverkettet zu werden. Stammzertifikate sind nicht betroffen.

Weitere Informationen finden Sie in den folgenden My Oracle Support-Wissensdokumenten:

Dokument 1448161.1 , So erstellen Sie CSR mit einem SHA-1- oder besseren Signaturalgorithmus

Dokument 1275428.1 , Supportstatus für SHA-2 in Oracle Application Server (10.1.2.X.X/10.1.3.X.X) und Fusion Middleware 11g (11.1.1.X)

Dokument 1939223.1 , Ist es möglich, SHA-2-Zertifikat-Signierungsanforderungen mit Oracle Wallet Manager oder ORAPKI in FMW11g zu generieren

Abhängig von Ihrem Zertifikatsanbieter werden MD5-basierte Zertifikatsanforderungen (CSR), die von Oracle Wallet Manager (OWM) generiert wurden, möglicherweise nicht akzeptiert.

Beispielsweise akzeptiert Symantec jetzt nur noch SHA-1 2048-Bit-basierte CSRs oder höher. Aufgrund einer aktuellen Einschränkung in OWM und orapki können sie nichts anderes als MD5-basierte CSRs generieren. OWM kann SHA-2 oder höher vertrauenswürdige Zertifikate und Serverzertifikate akzeptieren, es kann sie nur nicht generieren.

In diesen Fällen besteht die Problemumgehung darin, OpenSSL zum Generieren der CSR zu verwenden. Ein Beispiel für diesen Vorgang finden Sie unten.

- Verwenden Sie OpenSSL, um die vorhandene Brieftasche zu nehmen und als neue Datei im PEM-Format zu speichern:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Verwenden Sie OpenSSL zum Generieren der Anforderung mit Angabe von SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

An diesem Punkt fordert OpenSSL Sie zur Eingabe der Anforderungsattribute auf. Stellen Sie sicher, dass Sie dieselben Daten eingeben, die Sie beim Erstellen der CSR in OWM eingegeben haben. Geben Sie kein „Challenge-Passwort“ an, da dies von den meisten Zertifizierungsstellen als unsicher angesehen wird.

- Die CSR sollte jetzt an Ihre Zertifizierungsstelle gesendet werden, um ein Serverzertifikat anzufordern.

- Nachdem Sie Ihr neu ausgestelltes Zertifikat erhalten haben, können Sie dieses mit OWM in Ihr Wallet importieren und mit dem nächsten Schritt weiter unten fortfahren

Schritt 5

Importieren Sie Ihr Serverzertifikat in das Wallet

Nachdem Sie Ihr Serverzertifikat von Ihrer Zertifizierungsstelle erhalten haben, müssen Sie es in Ihr Wallet importieren. Kopieren Sie das Zertifikat mit einer der folgenden Methoden in server.crt im Wallet-Verzeichnis auf Ihrem Server:

- ftp das Zertifikat (im Binärmodus)

- kopieren Sie den Inhalt und fügen Sie ihn in server.crt ein

Befolgen Sie diese Schritte, um server.crt in Ihr Wallet zu importieren:

- Öffnen Sie den Wallet Manager als Hintergrundprozess:

$owm &

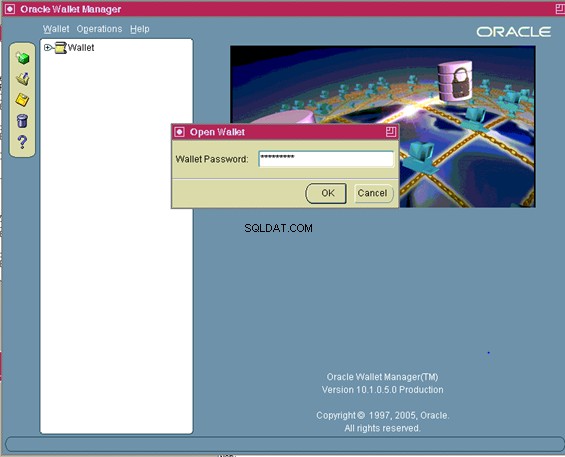

- Klicken Sie im Menü auf Wallet und dann auf Open.

- Antworten Sie mit Ja, wenn Sie dazu aufgefordert werden:

Ihr Standard-Wallet-Verzeichnis existiert nicht.

Möchten Sie fortfahren?

- Ändern Sie auf dem Bildschirm „Verzeichnis auswählen“ das Verzeichnis in Ihr vollständig qualifiziertes Wallet-Verzeichnis und

klicken Sie auf OK

- Geben Sie Ihr Wallet-Passwort ein und klicken Sie auf OK.

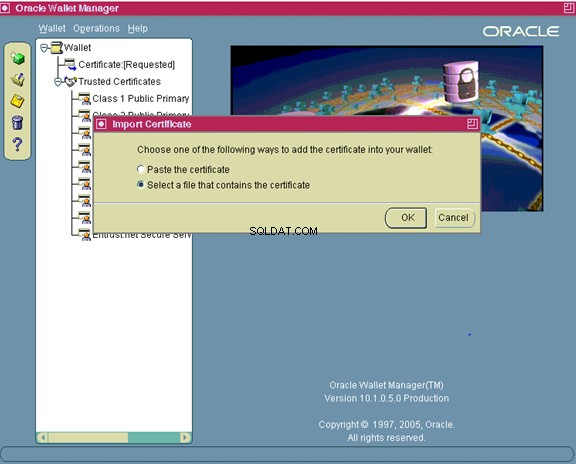

- Navigieren Sie im Oracle Wallet Manager-Menü zu Operationen Benutzerzertifikat importieren. Serverzertifikate sind eine Art Benutzerzertifikat. Da die Zertifizierungsstelle ein Zertifikat für den Server ausgestellt und ihren Distinguished Name (DN) in das Betrefffeld eingefügt hat, ist der Server der Zertifikatseigentümer und somit der „Benutzer“ für dieses Benutzerzertifikat.

- Klicken Sie auf OK.

- Doppelklicken Sie auf server.crt, um es zu importieren.

- Wallet speichern:

- Klicken Sie im Oracle Wallet Manager-Menü auf Wallet.

- Vergewissern Sie sich, dass das Kontrollkästchen Automatische Anmeldung aktiviert ist.

- Klicken Sie auf Speichern

Hinweis:Wenn nicht alle vertrauenswürdigen Zertifikate, aus denen die Kette von server.crt besteht, in der Brieftasche vorhanden sind, schlägt das Hinzufügen des Zertifikats fehl. Beim Erstellen des Wallets wurden die Zertifikate für die gängigsten CA’s (wie VeriSign, GTE und Entrust) automatisch eingebunden. Wenden Sie sich an Ihre Zertifizierungsstelle, wenn Sie ihr Zertifikat hinzufügen müssen, und speichern Sie die bereitgestellte Datei als ca.crt im Wallet-Verzeichnis in einem base64-Format. Eine andere Möglichkeit besteht darin, den nachstehenden Anweisungen zu folgen, um ca.crt aus Ihrem Serverzertifikat (server.crt) zu erstellen. Wenn Ihre Zertifizierungsstelle ein Zwischenzertifikat bereitgestellt hat (um die Kette zu vervollständigen), speichern Sie die bereitgestellte Datei als intca.crt in einem Base64-Format. Diese muss vor dem Importieren von server.crt in Oracle Wallet Manager importiert werden. Zertifikate, die aus mehreren Teilen bestehen (z. B. Typ P7B), würden ebenfalls in diese Kategorie fallen

Erstellen des Zertifikats Ihrer Zertifizierungsstelle

So erstellen Sie ca.crt

- Kopieren Sie server.crt mit einer der folgenden Methoden auf Ihren PC (falls erforderlich):

ftp (im Binärmodus) server.crt auf Ihren PC .

Kopieren Sie den Inhalt von server.crt und fügen Sie ihn in den Editor auf dem PC ein. Speichern Sie die Datei als server.crt

- Doppelklicken Sie auf server.crt, um es mit der Cyrpto Shell-Erweiterung zu öffnen.

- Klicken Sie auf der Registerkarte Zertifizierungspfad auf die erste (oberste) Zeile und dann auf Zertifikat anzeigen.

- Klicken Sie auf der Registerkarte "Details" auf "In Datei kopieren". Dadurch wird der Exportassistent gestartet.

- Klicken Sie auf "Weiter", um fortzufahren.

- Wählen Sie Base64-codiertes X.509 (.CER) aus und klicken Sie auf „Weiter“.

- Klicken Sie auf Durchsuchen und navigieren Sie zum Verzeichnis Ihrer Wahl.

- Geben Sie ca.crt als Namen ein und klicken Sie auf OK, um das Zertifikat zu exportieren.

- Schließen Sie den Assistenten.

- Kopieren Sie ca.crt mit einer der folgenden Methoden zurück in Ihr Wallet-Verzeichnis (falls erforderlich):

ftp (im Binärmodus) ca.crt in Ihr Wallet-Verzeichnis der Anwendungsebene

Kopieren Sie den Inhalt von ca.crt und fügen Sie ihn mit einem Texteditor in eine neue Datei in Ihrem Wallet-Verzeichnis auf Anwendungsebene ein. Speichern Sie die Datei als ca.crt

Detaillierte Schritte zum Importieren von Zertifikaten mit Screenshots

| owm & |

Klicken Sie dann auf Brieftasche -> Öffnen

Klicken Sie auf Ja

Geben Sie den vollständigen Pfad des wwallet-Verzeichnisses ein

Geben Sie das Wallet-Passwort ein

Jetzt Operationen:Benutzerzertifikat importieren

Alternativ können Sie das Zertifikat hinzufügen

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Wenn Sie das CA-Zertifikat importieren müssen, müssen Sie auch den Inhalt der Datei ca.crt zur Datei b64InternetCertificate.txt hinzufügen, die sich im Verzeichnis 10.1.2 ORACLE_HOME/sysman/config befindet:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Wenn Sie auch ein Zwischenzertifikat (intca.crt) erhalten haben, müssen Sie dieses auch zu b64InternetCertificate.txt hinzufügen:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Schritt 6 – Ändern Sie die Oracle HTTP Server-Brieftasche .

Das

Kopieren Sie das

Sie finden diese Variable in der Kontextdatei

cat $CONTEXT_FILE|grep „s_ohs_instance_loc“

cat $CONTEXT_FILE|grep „s_ohs_component“

Schritt 7 – Ändern Sie die OPMN-Wallet und konfigurieren Sie die Cipher Suites .

Ändern Sie das OPMN-Wallet

Der Standardspeicherort für das OPMN-Wallet befindet sich im Verzeichnis

Wir können diesen Ort wie folgt finden

cat $CONTEXT_FILE|grep „s_ohs_instance_loc“

- Navigieren Sie zum Verzeichnis

/config/OPMN/opmn/wallet . - Verschieben Sie die vorhandenen Wallet-Dateien in ein Backup-Verzeichnis, falls Sie sie in Zukunft erneut verwenden möchten.

- Kopieren Sie die cwallet.sso-Dateien aus dem

/config/OHS/ /keystores/default Verzeichnis in das aktuelle Verzeichnis.

Konfigurieren Sie die OPMN-Verschlüsselungssammlungen

Sie müssen diese Konfiguration durchführen, um starke Verschlüsselungssammlungen auf dem OPMN-Remote-Port zu erzwingen.

- Stellen Sie sicher, dass alle Prozesse heruntergefahren sind.

- Öffnen Sie die opmn.xml-Datei, die sich unter Ihrer Webebeneninstanz befindet.

- Suchen Sie am Anfang der Datei nach den SSL-Optionen im Abschnitt

.

Änderung:

to

ssl-ciphers=“

Die folgende Liste gibt die gültigen Chiffriersätze an, die verwendet werden können:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Zum Beispiel:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_RSA_WITH_3DES_EDE_CBC_SHA”/>

Bearbeiten Sie die admin.conf-Datei.

Änderung:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

zu

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Schritt 8 – Ändern Sie die Oracle Fusion Middleware-Steuerkonsole .

Fusion Middleware Control Console nutzt die Funktionalität von OPMN, um Ihr Oracle Fusion Middleware Enterprise zu verwalten.

Verschieben Sie die vorhandenen Wallet-Dateien in ein Backup-Verzeichnis, falls Sie sie in Zukunft erneut verwenden möchten.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Wir können diesen Ort wie folgt finden

cat $CONTEXT_FILE|grep „EBS_DOMAIN_HOME“

Kopieren Sie die cwallet.sso Datei aus dem

Hinweis :Im Fall eines gemeinsam genutzten Dateisystems und einer Konfiguration mit mehreren Knoten werden Aktualisierungen der ersten beiden Verzeichnisse auf dem primären Knoten und Aktualisierungen des dritten Verzeichnisses auf dem jeweiligen Knoten der Anwendungsebene vorgenommen, auf dem OHS für TLS konfiguriert wird. Der Grund dafür ist, dass die ersten beiden Verzeichnisse nur auf dem primären Knoten vorhanden sind und das dritte Verzeichnis nur auf jedem Knoten der Anwendungsebene vorhanden ist, auf dem OHS aktiviert ist.

Schritt 9

Verwenden Sie Oracle Fusion Middleware Control, um einige zusätzliche Änderungen an der Konfigurationsdatei vorzunehmen:

- Melden Sie sich bei der Oracle Fusion Middleware Control Console an (z. B. https://

. : /em). - Wählen Sie Web-Tier-Ziel unter EBS-Domäne aus.

- Wählen Sie Verwaltung > Erweiterte Konfiguration aus.

- Wählen Sie ssl.conf-Datei zum Bearbeiten aus.

- Aktualisieren Sie die Anweisungen Listen

und VirtualHost _default_: auf den SSL-Port, z. B. Listen 4443. - Aktualisieren Sie die Einträge SSLProtocol und SSLCipherSuite so, dass sie mit Folgendem übereinstimmen:

SSL-Protokoll TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klicken Sie auf Anwenden .

Der folgende Befehl sollte (auf allen Knoten der Anwendungsebene) ausgeführt werden, um die Änderungen, die über die Oracle Fusion Middleware Control Console vorgenommen wurden, an die Kontextdateivariablen weiterzugeben:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Geben Sie das APPS-Benutzerpasswort ein:

Geben Sie das WebLogic AdminServer-Passwort ein:

Überprüfen Sie die adSyncContext.log-Datei auf die Änderungen, die erfasst und an der Kontextdatei vorgenommen wurden.

Verwenden Sie den Oracle E-Business Suite 12.2 – OAM Context Editor, um die in dieser Tabelle angezeigten TLS-bezogenen Variablen zu ändern:

| TLS-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-TLS-Wert | TLS-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | nicht anwendbar | gleich wie s_webssl_port |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL erstellt mit https-Protokoll und s_webssl_port |

Der Wert von s_webport basiert auf dem Standardport vor jeder TLS-Konfiguration und bleibt beim Wechsel zu TLS unverändert

Schritt 10 – Autoconfig ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Schritt 11 – Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Schritt 12 – TLS-Änderungen an Patch-Dateisysteme weitergeben .

Folgende Schritte müssen durchgeführt werden, um das TLS-Setup zwischen den beiden Dateisystemen zu synchronisieren:

- Bearbeiten Sie $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Angenommen, der rsync-Befehl ist unter UNIX verfügbar, müssen die folgenden Anweisungen kopiert und zwischen den Abschnitten

und nach dem vorhandenen <#Copy Ends> eingefügt werden:

# Erforderlich für die TLS-Setup-Migration vom RUN- zum PATCH-Dateisystem.

# Bitte ändern Sie die Befehle, falls rsync nicht verfügbar ist oder die Plattform das nicht unterstützt Beispielsyntax.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_aktuelle_Basis%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Oracle HTTP Server Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/ opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/ wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/ %s_ohs_component%/proxy-wallet/cwallet.sso

Zu verwendende Schritte, wenn Sie sich für SSL-Terminator entscheiden

Es ist keine Zertifikatserstellung und -installation auf dem Webserver erforderlich. In diesem Fall müssen wir nur den unten angegebenen Kontextdateiparameter festlegen

Verwenden Sie Oracle Fusion Middleware Control, um einige zusätzliche Änderungen an der Konfigurationsdatei vorzunehmen:

- Melden Sie sich bei der Oracle Fusion Middleware Control Console an (z. B. https://

. : /em). - Wählen Sie Web-Tier-Ziel unter EBS-Domain aus.

- Wählen Sie Verwaltung > Erweiterte Konfiguration aus.

- Wählen Sie ssl.conf-Datei zum Bearbeiten aus.

- Aktualisieren Sie die ServerName-Anweisung auf das TLS-Terminierungspunkt-Setup

. . - Klicken Sie auf "Übernehmen".

- Wählen Sie httpd.conf-Datei zum Bearbeiten aus.

- Aktualisieren Sie die ServerName-Anweisungen auf die TLS-Terminierungspunkteinrichtung

. . - Klicken Sie auf Übernehmen.

Verwenden Sie den Kontext-Editor von Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM), um die in dieser Tabelle angezeigten TLS-bezogenen Variablen zu ändern:

| Änderungen bei Verwendung eines anderen TLS-Beendigungspunkts als OHS (z. B. Load Balancer oder Reverse Proxy) | ||

| Variable | Nicht-TLS-Wert | TLS-Wert |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | Externer Port des TLS-Terminierungspunkts |

| s_webentryhost | gleich wie s_webhost | Hostname des TLS-Endpunkts |

| s_webentrydomain | dasselbe wie s_domainname | Domänenname des TLS-Terminierungspunkts |

| s_enable_sslterminator | # | Entfernen Sie das „#“, um ssl_terminator.conf zu verwenden |

| s_login_page | URL erstellt mit http-Protokoll und s_webport | URL mit https-Protokoll erstellen, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | URL erstellt mit http-Protokoll und s_webport | URL mit https-Protokoll erstellen, s_webentryhost, s_webentrydomain, s_active_webport |

Der Wert von s_webport basiert auf dem Standardport vor jeder TLS-Konfiguration und bleibt beim Wechsel zu TLS unverändert.

Autokonfiguration ausführen

Autoconfig kann mithilfe des Skripts adautocfg.sh im Verzeichnis $ADMIN_SCRIPTS_HOME der Anwendungsebene ausgeführt werden.

Starten Sie die Dienste der Anwendungsebene neu

Verwenden Sie das Skript adapcctl.sh im Verzeichnis $ADMIN_SCRIPTS_HOME, um die Apache-Dienste auf Anwendungsebene zu stoppen und neu zu starten.

Schritte für die End-to-End-Verschlüsselung mit Pass-Through-Konfiguration auf Load Balancer

1) Alle für einen einzelnen Webserver angegebenen Schritte müssen ausgeführt werden.

2) Das Zertifikat muss mit dem Load-Balancer-Namen

erstellt werden3) Wir können die Zertifikatsschritte auf einem Knoten ausführen und dann alle Schritte auf die anderen Knoten kopieren

Kontextwertänderungen

| TLS-bezogene Variablen in der Kontextdatei | ||

| Variable | Nicht-TLS-Wert | TLS-Wert |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | dasselbe wie s_webport | gleich wie s_webssl_port |

| s_webssl_port | nicht anwendbar | Standard ist 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Hinweis :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command