Egal welche Art von Technologie oder Sicherheitssystem Sie einsetzen, es besteht immer die Gefahr, dass Sie gehackt werden, da es kein 100 % gesichertes System gibt. Da Daten wahrscheinlich das wichtigste Gut in einem Unternehmen sind, müssen Sie Ihr System so gut wie möglich sichern, um dieses Risiko zu minimieren.

In diesem Blog werden einige wichtige Überprüfungen erwähnt, die Sie in Ihrer PostgreSQL-Umgebung durchführen müssen, um die Sicherheitslücke zu schließen und einige der häufigsten Sicherheitsprobleme zu vermeiden.

Sichern der Kommunikation

Wenn Sie verschiedene Cloud-Anbieter, eine Kombination aus Cloud-Anbieter und On-Prem oder auch nur eine On-Prem-Umgebung verwenden, muss die Kommunikation in all Ihren Systemen verschlüsselt werden, und Sie müssen dies einschränken Datenverkehr nur von bekannten Quellen, um das Risiko eines unbefugten Zugriffs auf Ihr Netzwerk zu verringern.

Die Verwendung von VPN-, SSH- oder Firewall-Regeln oder sogar einer Kombination davon sind gute Lösungen für diesen Punkt.

Datenbankzugriff steuern

Sie müssen sowohl den physischen als auch den Fernzugriff einschränken.

-

Physischer Zugriff (lokal):Beschränken Sie unbefugten physischen Zugriff auf den Datenbankserver.

-

Remote-Zugriff:Beschränken Sie den Remote-Zugriff auf nur die notwendigen Personen und von möglichst wenigen Quellen. Die Verwendung eines VPN für den Zugriff ist hier definitiv nützlich, aber es gibt auch andere Optionen wie SSH-Tunneling. Sie sollten die beste Lösung für Ihr Unternehmen finden.

Datenbankbenutzerkonten verwalten

Es gibt viele Möglichkeiten, die Sicherheit Ihrer Benutzerkonten in PostgreSQL zu verbessern.

-

Inaktive Benutzer entfernen. Dazu sollten Sie einen Zeitraum definieren, in dem ein Benutzer als inaktiv betrachtet wird, und Sie können festlegen, dass er automatisch entfernt wird.

-

Gewähren Sie nur die erforderlichen Berechtigungen, wenn Sie ein neues Benutzerkonto erstellen.

-

Beschränken Sie die Quelle für jede Benutzerverbindung mithilfe der Konfigurationsdatei pg_hba.conf.

-

Definieren Sie eine sichere Passwortrichtlinie (oder aktivieren Sie ein Plugin dafür, z. B. passwordcheck).

Sichere Installationen und Konfigurationen

Es müssen einige Änderungen vorgenommen werden, um Ihre PostgreSQL-Installation zu sichern.

-

Installieren Sie nur die notwendigen Pakete und Dienste auf dem Server.

-

Ändern Sie das standardmäßige Admin-Benutzerkennwort und beschränken Sie die Verwendung nur auf den lokalen Host.

-

Ändern Sie den Standardport und geben Sie die abzuhörende Schnittstelle an.

-

Plug-in für Passwortsicherheitsrichtlinie aktivieren.

-

SSL-Zertifikate konfigurieren, um Daten während der Übertragung zu verschlüsseln.

-

Daten im Ruhezustand verschlüsseln.

-

Konfigurieren Sie die lokale Firewall so, dass der Zugriff auf den Datenbankport nur aus dem lokalen Netzwerk zugelassen wird.

Falls Sie eine verwaltete PostgreSQL-Datenbank verwenden, sind einige der oben genannten Punkte nicht erforderlich.

Prüfung und Protokollierung

Protokollierungsanweisungen können Ihnen helfen, Sicherheitsprobleme zu erkennen oder zu vermeiden, wenn Sie sie rechtzeitig beheben.

Sie können die standardmäßige Protokollierungsfunktion von PostgreSQL mit dem Parameter log_statement verwenden, aber Sie können auch eine Erweiterung wie pgAudit verwenden, um eine detailliertere Protokollierung von Sitzungen und Objekten zu erhalten.

Implementieren Sie eine WAF (Web Application Firewall)

SQL-Injektionen oder DoS-Angriffe (Denial of Service) sind die häufigsten Angriffe auf eine Datenbank, und der sicherste Weg, sie zu vermeiden, ist die Verwendung einer WAF zum Abfangen dieser Art von SQL-Abfragen oder eines SQL Proxy zur Analyse des Datenverkehrs.

Überprüfen Sie häufig CVE (Common Vulnerabilities and Exposures)

Jeden Tag werden neue Schwachstellen für Ihren Datenbankserver entdeckt. Sie sollten es regelmäßig überprüfen, um zu wissen, ob Sie einen Patch anwenden oder etwas an Ihrer Konfiguration ändern müssen. Eine Möglichkeit, dies zu erfahren, besteht darin, die CVE-Website zu überprüfen, auf der Sie eine Liste der Schwachstellen mit einer Beschreibung finden und nach Ihrer Datenbankversion und Ihrem Anbieter suchen können, um festzustellen, ob es etwas Kritisches gibt, das so schnell wie möglich behoben werden muss.

Um genauer zu sein, können Sie im PostgreSQL-Abschnitt nach Problemen für Ihre Datenbankversion suchen.

Halten Sie Ihr Betriebssystem und Ihre Datenbank auf dem neuesten Stand

Es gibt mehrere Korrekturen und Verbesserungen, die der Datenbankanbieter oder das Betriebssystem herausgeben, um Schwachstellen zu beheben oder zu vermeiden. Es ist wichtig, Ihr System so aktuell wie möglich zu halten, indem Sie Patches und Sicherheitsaktualisierungen anwenden.

Überwachung

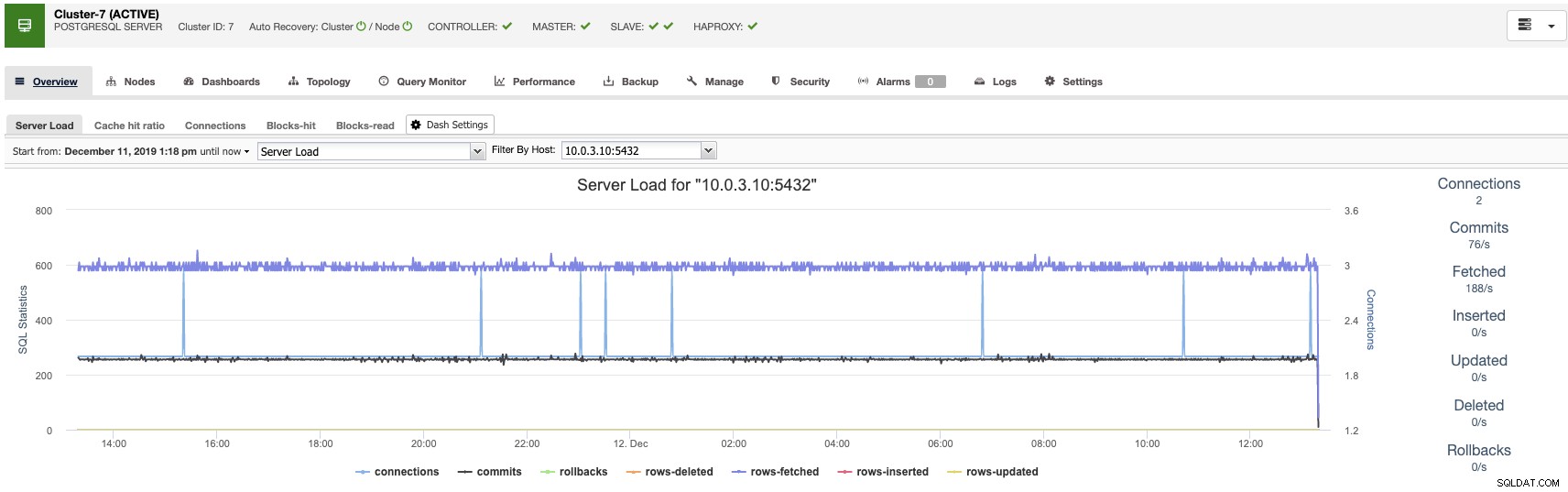

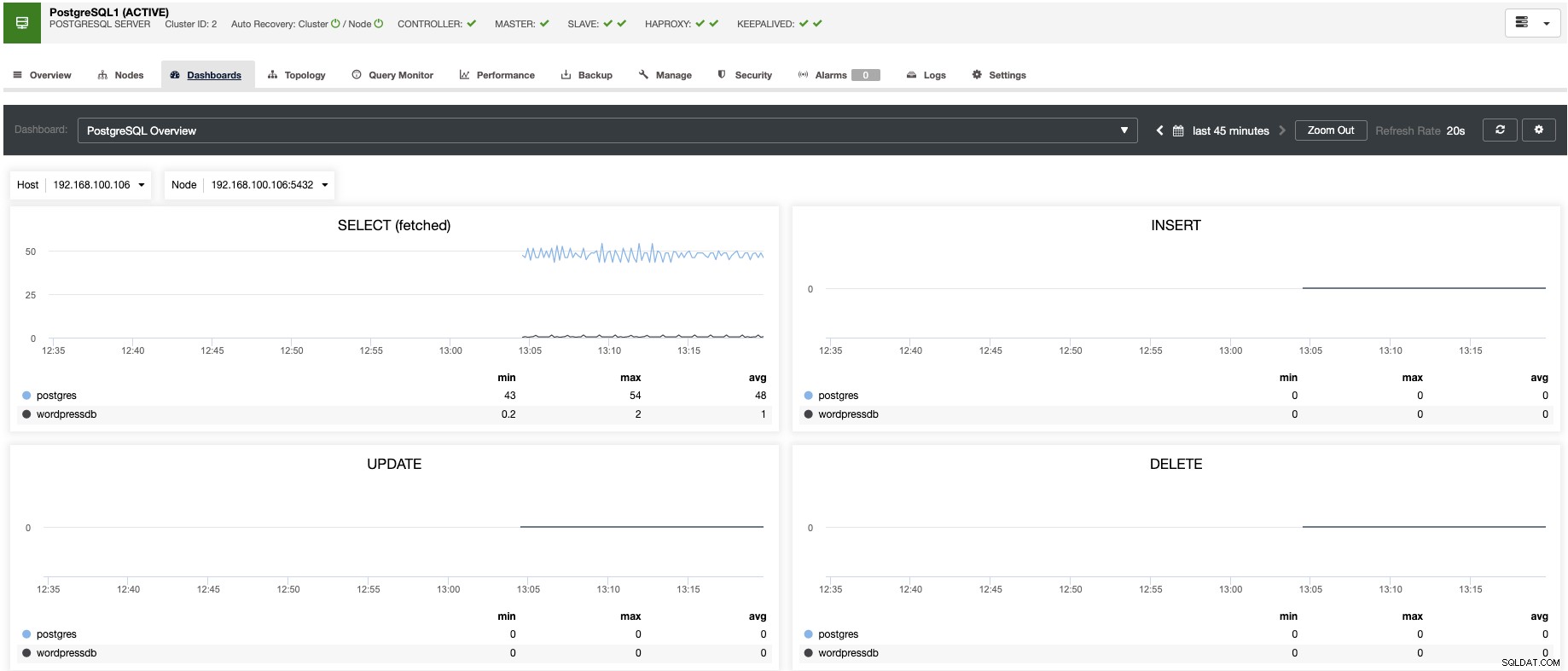

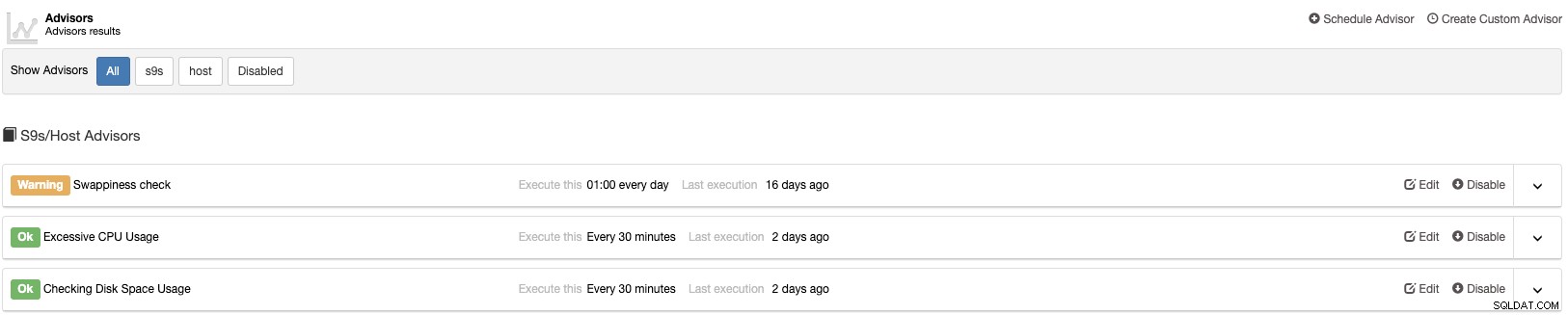

Um den Status Ihrer Systeme zu kennen, benötigen Sie ein gutes Überwachungssystem. Dies kann nützlich sein, um Sicherheitsprobleme zu finden oder sogar zu vermeiden.

Dafür ist ClusterControl eine gute Option, da es ein Verwaltungs- und Überwachungssystem ist, das Ihnen hilft, Ihre Datenbanken über eine benutzerfreundliche Oberfläche bereitzustellen, zu verwalten, zu überwachen und zu skalieren. Es unterstützt die besten Open-Source-Datenbanktechnologien und Sie können viele der Datenbankaufgaben automatisieren, die Sie regelmäßig ausführen müssen, wie z. B. das Hinzufügen und Skalieren neuer Knoten, das Ausführen von Sicherungen und Wiederherstellungen und mehr.

ClusterControl ermöglicht es Ihnen, Ihre Server in Echtzeit mit einem vordefinierten Satz von Dashboards zu überwachen, um einige der häufigsten Metriken zu analysieren.

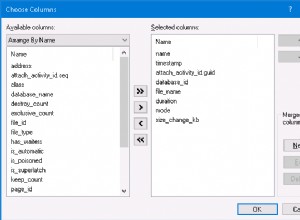

Es ermöglicht Ihnen, die im Cluster verfügbaren Diagramme anzupassen, und Sie können die agentenbasierte Überwachung aktivieren, um detailliertere Dashboards zu erstellen.

Sie können auch Benachrichtigungen erstellen, die Sie über Ereignisse in Ihrem Cluster informieren, oder sich in verschiedene Dienste wie PagerDuty oder Slack integrieren.

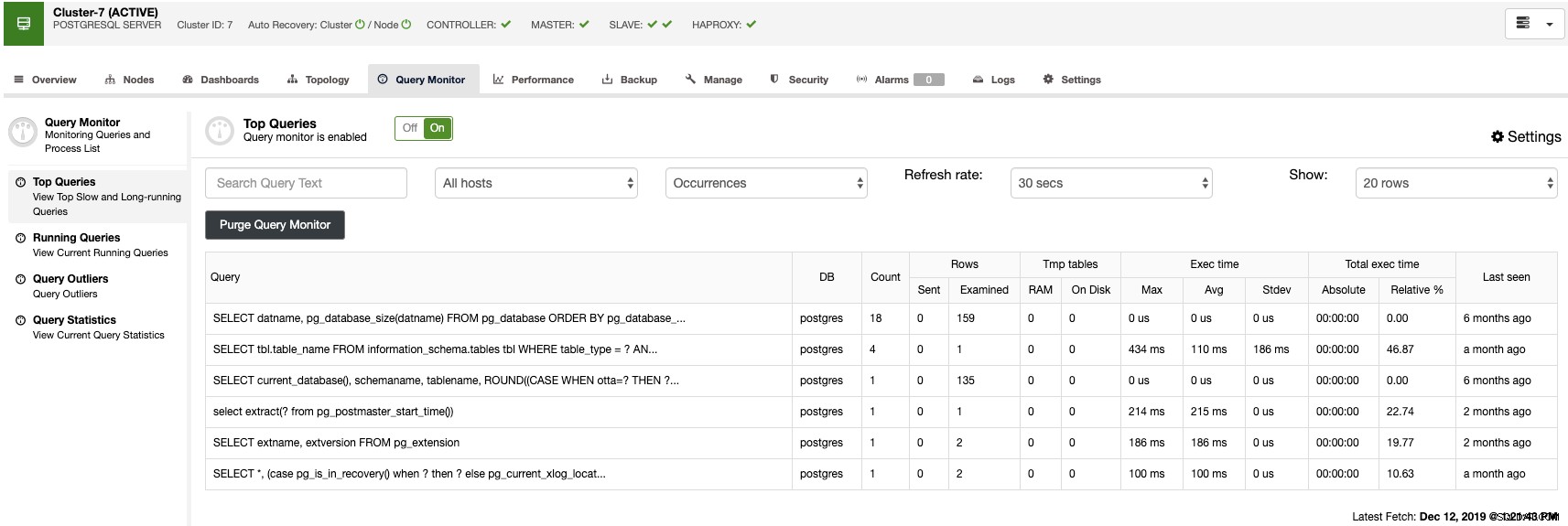

Im Abfrageüberwachungsbereich finden Sie die wichtigsten Abfragen, die laufenden Abfragen, Abfrageausreißer und Abfragestatistiken zur Überwachung Ihres Datenbankverkehrs.

Mit diesen Funktionen können Sie sehen, wie Ihre PostgreSQL-Datenbank läuft.

Fazit

Die oben genannten Punkte helfen Ihnen, die Sicherheitslücke in Ihrer PostgreSQL-Datenbank zu schließen, aber wie bereits erwähnt, besteht immer die Gefahr, gehackt zu werden.

Außerdem sollten Sie über ein gutes Überwachungssystem wie ClusterControl verfügen und regelmäßig einige Sicherheits-Scan-Tools ausführen, die nach Schwachstellen wie Nessus suchen, um die Sicherheitsrisiken noch weiter zu minimieren.